DDoS a DoS | Jaka jest różnica i jak im zapobiegać?

Ddos A Dos Jaka Jest Roznica I Jak Im Zapobiegac

W świecie, w którym ludzie bardziej polegają na Internecie, w cyberświecie dzieją się złośliwe zdarzenia. Przestępcy próbują wszystkiego, co mogą, aby wykorzystać prywatność ludzi i wykraść dane, takie jak ataki DDoS i DoS. Dzisiaj ten artykuł o DDoS vs DoS na Witryna MiniTool wprowadzi ich różnice.

W przypadku większej liczby rodzajów cyberataków ludzie muszą wiedzieć o nich więcej, aby można było zaprojektować określone metody ataków docelowych. Dlatego, aby zapobiec tym dwóm potężnym wrogom – atakom DDoS i atakom DoS, musisz dowiedzieć się, czym one są.

Czym są ataki DDoS?

Atak DDoS (Distributed Denial-of-Service Attack) to cyberprzestępczość, w której osoba atakująca zalewa serwer ruchem internetowym, aby uniemożliwić użytkownikom dostęp do połączonych usług i witryn internetowych. W rzeczywistości jest bardzo podobny do ataków DoS, więc wiele osób pomyli te dwa ataki.

Jeśli chcesz dowiedzieć się więcej o atakach DDoS, możesz zapoznać się z tym artykułem: Co to jest atak DDoS? Jak zapobiegać atakom DDoS? .

Czym są ataki DoS?

Atak typu „odmowa usługi” (DoS) to rodzaj ataku sieciowego, w którym osoba atakująca próbuje uniemożliwić użytkownikowi docelowemu dostęp do maszyny lub zasobu sieciowego, tymczasowo lub na czas nieokreślony zakłócając działanie hostów podłączonych do sieci.

Rodzaje ataków DoS i ataków DDoS

Chociaż mają podobne cele atakowania komputerów, nadal można je sklasyfikować według różnych metod atakowania. Jest to jedna wielka różnica między atakami DoS a atakami DDoS. Istnieją odpowiednio trzy rodzaje ataków DoS i DoS.

Trzy rodzaje ataków DoS

Atak Łzy

Atak typu teardrop wykorzystuje informacje zawarte w nagłówku pakietu w implementacji stosu TCP/IP, która ufa fragmentowi IP.

Segment IP zawiera informacje wskazujące, który segment oryginalnego pakietu zawiera segment, a niektóre stosy TCP/IP, takie jak NT przed Service Pack4, ulegną awarii po otrzymaniu sfałszowanego segmentu z nakładającymi się przesunięciami.

Gdy pakiet IP jest przesyłany przez sieć, pakiet można podzielić na mniejsze części. Atakujący może wdrożyć atak Teardrop, wysyłając dwa (lub więcej) pakiety.

Powódź atak

Ataki typu SYN flooding wykorzystują mechanizm trójstronnego uzgadniania TCP. Atakujący wysyła żądanie do zaatakowanego końca za pomocą sfałszowanego adresu IP, a pakiet odpowiedzi wysłany przez zaatakowany koniec nigdy nie dociera do miejsca docelowego. W takim przypadku atakowany koniec zużywa zasoby w oczekiwaniu na zamknięcie połączenia.

Jeśli takich połączeń będzie tysiące, zasoby hosta zostaną wyczerpane, osiągając w ten sposób cel ataku.

Atak fragmentacji IP

Atak fragmentacji IP odnosi się do pewnego rodzaju luki w reorganizacji programu komputerowego. Może wysyłać zmodyfikowane pakiety sieciowe, ale sieci odbierającej nie można zreorganizować. Ze względu na dużą liczbę niezmontowanych pakietów sieć grzęźnie i zużywa wszystkie swoje zasoby.

Trzy rodzaje ataków DDoS

Ataki wolumetryczne

Ataki wolumetryczne są przeprowadzane poprzez bombardowanie serwera z tak dużym ruchem, że jego przepustowość zostaje całkowicie wyczerpana.

W takim ataku złośliwy aktor wysyła żądania do serwera DNS, używając sfałszowanego adresu IP celu. Serwer DNS wysyła następnie swoją odpowiedź do serwera docelowego. Gdy jest to wykonywane na dużą skalę, zalew odpowiedzi DNS może siać spustoszenie na serwerze docelowym.

Ataki protokołu

Ataki DDoS oparte na protokołach opierają się na słabościach protokołów komunikacji internetowej. Ponieważ wiele z tych protokołów jest używanych na całym świecie, zmiana sposobu ich działania jest skomplikowana i bardzo powolna.

Na przykład przejęcie kontroli nad Border Gateway Protocol (BGP) jest doskonałym przykładem protokołu, który może stać się podstawą ataku DDoS.

Ataki oparte na aplikacjach internetowych

Atak aplikacji polega na tym, że cyberprzestępcy uzyskują dostęp do nieautoryzowanych obszarów. Atakujący najczęściej zaczynają od spojrzenia na warstwę aplikacji, szukając luk w zabezpieczeniach aplikacji napisanych w kodzie.

Ataki DDoS kontra DoS

Aby porównać ataki DDoS z atakami DoS, ten artykuł wyjaśni różnice w ich ważnych cechach.

Połączenie internetowe

Kluczowa różnica między atakami DoS i DDoS polega na tym, że DDoS wykorzystuje wiele połączeń internetowych, aby przełączyć sieć komputerową ofiary w tryb offline, podczas gdy DoS używa jednego połączenia.

Szybkość ataku

DDoS to szybszy atak w porównaniu z atakiem DoS. Ponieważ ataki DDoS pochodzą z wielu lokalizacji, można je wdrożyć znacznie szybciej niż ataki DoS w jednej lokalizacji. Zwiększona prędkość ataku utrudnia jego wykrycie, co oznacza zwiększone obrażenia, a nawet katastrofalne skutki.

Łatwość wykrywania

Ataki DoS są łatwiejsze do śledzenia w porównaniu z atakami DDoS. Wynik porównania szybkości powiedział nam, że ataki DDoS działają szybciej niż DoS, co może utrudnić wykrycie ataku.

Poza tym, ponieważ DoS pochodzi z jednej lokalizacji, łatwiej jest wykryć jego pochodzenie i zerwać połączenie.

Natężenie ruchu

Ataki DDoS umożliwiają atakującemu wysyłanie ogromnych ilości ruchu do sieci ofiary. Atak DDoS wykorzystuje wiele zdalnych maszyn (zombie lub boty), co oznacza, że może wysyłać znacznie większe ilości ruchu jednocześnie z różnych lokalizacji, szybko przeciążając serwer w sposób niewykrywalny.

Sposób wykonania

W atakach DDoS komputer ofiary jest ładowany z pakietu danych wysłanego z wielu lokalizacji; w atakach DoS ofiara PC jest ładowana z pakietu danych wysłanego z jednej lokalizacji.

Ataki DDoS koordynują wiele hostów zainfekowanych złośliwym oprogramowaniem (boty), aby stworzyć botnet zarządzany przez serwer dowodzenia (C&C). Natomiast ataki DoS zazwyczaj wykorzystują skrypty lub narzędzia do wykonywania ataków z pojedynczej maszyny.

Który jest bardziej niebezpieczny?

Zgodnie z powyższym porównaniem ataków DDoS i DoS widać wyraźnie, że ataki DDoS przewyższają pod wieloma względami, co sprawia, że ataki DDoS stają się do tej pory trudniejszym problemem.

Ataki DDoS i DoS są niebezpieczne i każdy z nich może prowadzić do poważnego problemu z zamknięciem. Jednak ataki DDoS są bardziej niebezpieczne niż ataki DoS, ponieważ te pierwsze są uruchamiane z systemów rozproszonych, podczas gdy te drugie są wykonywane z jednego systemu.

Jeśli chcesz wiedzieć, jak określić, czy przechodzisz ataki DDoS lub DoS. Są pewne sygnały, które możesz rozgryźć.

- Niespotykanie niska wydajność sieci.

- Odmowa usługi przez jedną z usług cyfrowych.

- Nieznana utrata łączności sieciowej z komputerami w tej samej sieci.

- Wszelkie nagłe przestoje lub problemy z wydajnością.

Dlaczego dochodzi do ataków DoS i DDoS?

Poszukiwanie korzyści

Większość działań cyberprzestępczych ma swoje źródło w poszukiwaniu korzyści. W Internecie istnieje szczególny skarb, który bardzo podoba się przestępcom – wirtualne aktywa. W przypadku wielu ataków niektóre witryny e-commerce ulegną awarii, a co ważniejsze, straty ekonomiczne.

Poza tym prywatność ludzi jest również uważana za zyskowny zasób. Można je sprzedać potrzebującym firmom, takim jak platformy handlowe lub inne firmy usługowe.

Wierzenia ideologiczne

Dla tych hakerów nie chcą odnosić korzyści, ale zademonstrować swoje polityczne poparcie lub sprzeciw. Będą atakować polityków, grupy polityczne lub inne organizacje rządowe i pozarządowe, ponieważ ich przekonania ideologiczne różnią się w przypadku zamknięcia strony internetowej.

Cyberwojna

Kiedy niektórzy ludzie wyrażają swój sprzeciw polityczny w tak agresywny sposób, ludzie z różnym poparciem politycznym będą walczyć w ten sam sposób, co w konsekwencji wyzwala cyberwojnę. Zazwyczaj bojownicy i terroryści podejmują różne rodzaje ataków DDoS w celach politycznych lub wojskowych.

Złośliwi konkurenci

W interesie osobistym niektórzy konkurenci będą podejmować złośliwe działania, aby zaatakować swoich rywali, a ataki DDoS są powszechnie wykorzystywane w wojnach komercyjnych.

Ataki DDoS mogą spowodować awarię sieci przedsiębiorstwa, podczas którego rywale mogą ukraść ich klientów.

Jak zapobiegać atakom DDoS i DoS?

Teraz, gdy dowiedziałeś się o atakach DoS vs DDoS, możesz się zastanawiać, czy istnieją jakieś dostępne metody zapobiegania. Aby zapobiec atakom DDoS i DoS, możesz wykonać następujące czynności.

- Twórz wielowarstwową ochronę DDoS.

- Zastosuj zapory sieciowe aplikacji internetowych.

- Poznaj objawy ataku.

- Ćwicz ciągłe monitorowanie ruchu sieciowego.

- Ogranicz transmisję w sieci.

- Zapewnij nadmiarowość serwerów.

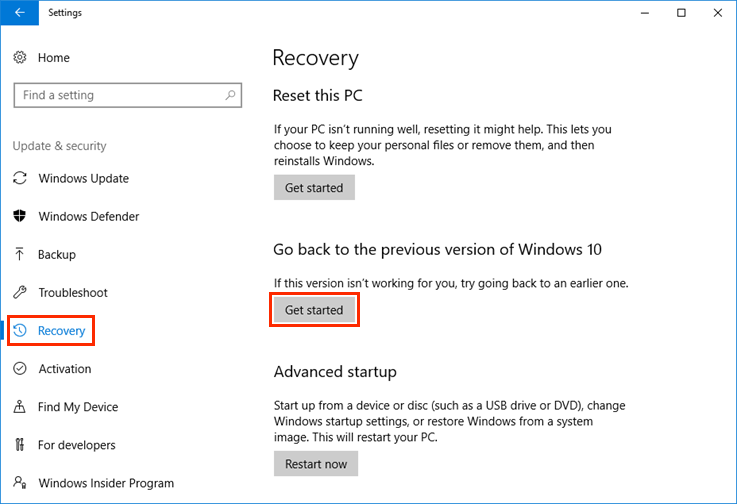

Poza tym warto podkreślić wagę backupu. Niezależnie od ataków DDoS lub DoS, mogą one prowadzić do spowolnienia działania Internetu, zamknięcia strony internetowej, awarii systemu itp. Tylko jeśli przygotowałeś kopię zapasową systemu na innych dyskach zewnętrznych, przywrócenie systemu może nastąpić wkrótce.

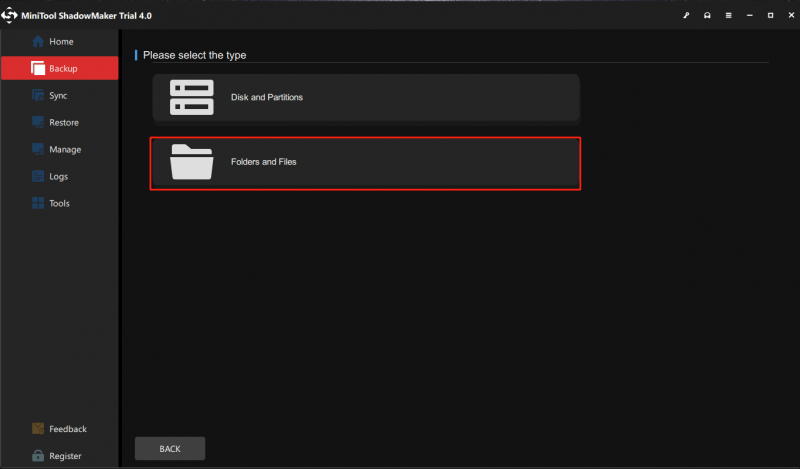

W ten sposób, MniTool ShadowMaker może spełnić Twoje wymagania, a inne dostępne funkcje mają na celu poprawę jakości tworzenia kopii zapasowych. Możesz wykonać zaplanowaną kopię zapasową (codzienną, tygodniową, miesięczną, na zdarzenie) oraz schemat tworzenia kopii zapasowych ( backup pełny, backup przyrostowy, backup różnicowy ) dla wygody.

Przejdź do pobrania i zainstaluj ten program i możesz cieszyć się wersją próbną przez 30 dni za darmo.

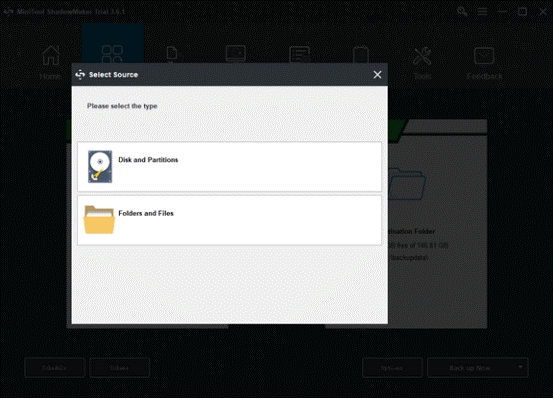

Krok 1: Otwórz MiniTool ShadowMaker i kliknij Zachowaj okres próbny wejść do programu.

Krok 2: Przejdź do Utworzyć kopię zapasową zakładka i System został wybrany jako źródło. Jeśli chcesz zmienić na inne miejsca docelowe kopii zapasowej — dysk, partycję, folder i plik — lub inne miejsca docelowe kopii zapasowej — Folder konta administratora , Biblioteki , Komputer , oraz Wspólny , możesz kliknąć na Źródło lub Miejsce docelowe sekcji i wybierz je ponownie.

Krok 3: Aby zakończyć tworzenie kopii zapasowej, musisz kliknąć Utwórz kopię zapasową teraz możliwość natychmiastowego rozpoczęcia procesu lub Utwórz kopię zapasową później możliwość opóźnienia tworzenia kopii zapasowej. Zadanie opóźnionej kopii zapasowej jest włączone Zarządzać strona.

Dolna linia:

Wszystkie cyberataki mogą spowodować utratę danych lub naruszenie prywatności, czemu trudno jest zapobiec. Aby jednak uniknąć poważniejszej sytuacji, możesz stworzyć plan tworzenia kopii zapasowych wszystkich ważnych danych. Ten artykuł o DDoS vs DoS wprowadził dwa popularne ataki. Mam nadzieję, że Twój problem zostanie rozwiązany.

Jeśli napotkałeś jakiekolwiek problemy podczas korzystania z MiniTool ShadowMaker, możesz zostawić wiadomość w poniższej strefie komentarzy, a my odpowiemy tak szybko, jak to możliwe. Jeśli potrzebujesz pomocy podczas korzystania z oprogramowania MiniTool, możesz skontaktować się z nami za pośrednictwem [e-maile chronione] .

Najczęściej zadawane pytania dotyczące ataków DDoS i DoS

Czy można DDoS z jednym komputerem?Ze względu na małą skalę i podstawową naturę ataki ping-of-death zwykle działają najlepiej przeciwko mniejszym celom. Na przykład atakujący może zaatakować pojedynczy komputer lub router bezprzewodowy. Jednak, aby to się powiodło, złośliwy haker musi najpierw znaleźć adres IP urządzenia.

Ile kosztują ataki DDoS?W przypadku utraty przychodów i danych koszt ataku DDoS na Twoją firmę technologiczną lub firmę Twojego klienta może szybko wzrosnąć. Przeciętna mała i średnia firma wydaje 0,000 na atak.

Jakie są dwa przykłady ataków DoS?Istnieją dwie ogólne metody ataków DoS: zalewanie usług lub zawieszanie usług. Ataki typu Flood występują, gdy system otrzymuje zbyt duży ruch, aby serwer mógł zbuforować, co powoduje ich spowolnienie i ostatecznie zatrzymanie. Popularne ataki typu flood obejmują ataki przepełnienia bufora — najczęstszy atak DoS.

Jak długo trwają ataki DDoS?Ten rodzaj sporadycznych ataków może mieć różną długość, od krótkotrwałych działań, które trwają kilka minut, po dłuższe uderzenia, które przekraczają godzinę. Według raportu DDoS Threat Landscape Report 2021 szwedzkiego operatora telekomunikacyjnego Telia Carrier, udokumentowane ataki trwają średnio 10 minut.

![Jak wyłączyć blokowanie wyskakujących okienek w Chrome, Firefox, Edge itp. [Wiadomości MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/31/how-disable-pop-up-blocker-chrome.png)

![5 możliwych metod naprawy błędu Windows Defender 0x80073afc [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/64/5-feasible-methods-fix-windows-defender-error-0x80073afc.jpg)

![[Rozwiązano] Valorant Error Code Val 9 w systemie Windows 10/11 [Wskazówki MiniTool]](https://gov-civil-setubal.pt/img/news/83/solved-valorant-error-code-val-9-on-windows-10/11-minitool-tips-1.png)

![Dwa łatwe i skuteczne sposoby odzyskiwania danych z martwego telefonu [MiniTool Tips]](https://gov-civil-setubal.pt/img/android-file-recovery-tips/47/two-easy-effective-ways-recover-data-from-dead-phone.jpg)

![Co to jest WindowServer na Macu i jak naprawić WindowServer High CPU [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/80/what-is-windowserver-mac-how-fix-windowserver-high-cpu.jpg)

![[Poradniki] Jak dodawać/przypisywać/edytować/usuwać role w Discordzie?](https://gov-civil-setubal.pt/img/news/79/how-add-assign-edit-remove-roles-discord.png)

![SSD VS HDD: Jaka jest różnica? Którego należy użyć na komputerze? [Wskazówki dotyczące MiniTool]](https://gov-civil-setubal.pt/img/backup-tips/10/ssd-vs-hdd-whats-difference.jpg)

![Jak ustawić monitor na 144 Hz Windows 10/11, jeśli nie jest? [Wskazówki dotyczące Mininarzędzia]](https://gov-civil-setubal.pt/img/news/00/how-to-set-monitor-to-144hz-windows-10/11-if-it-is-not-minitool-tips-1.png)