Co to jest atak DDoS? Jak zapobiec atakowi DDoS?

Co To Jest Atak Ddos Jak Zapobiec Atakowi Ddos

Ataki DDoS i DoS powszechnie występują w Internecie, ale definicje są niejednoznaczne i wielu internautów zawsze lekceważy ich krzywdę. Aby lepiej chronić swoje bezpieczeństwo sieci, ten artykuł na Witryna MiniTool przedstawi Ci, jak zapobiegać atakom DDoS i czym jest atak DDoS.

Co to jest atak DDoS?

Przede wszystkim, czym jest atak DDoS? Atak DDoS to jeden cyberatak, którego celem jest wpłynięcie na dostępność systemu docelowego, takiego jak strona internetowa lub aplikacja, dla uprawnionych użytkowników końcowych.

Jak zwykle, atakujący wygeneruje dużą liczbę pakietów lub żądań, które ostatecznie przytłoczą system docelowy. Atakujący wykorzystuje wiele zhakowanych lub kontrolowanych źródeł, aby wygenerować atak DDoS.

Nagły wzrost liczby wiadomości, żądań połączeń lub pakietów przytłacza infrastrukturę celu i powoduje spowolnienie lub awarię systemu.

Rodzaje ataków DDoS

Różne typy ataków DDoS są wymierzone w różne komponenty połączone z siecią. Aby zrozumieć, jak działają różne ataki DDoS, konieczne jest poznanie sposobu konfiguracji połączeń sieciowych.

Połączenia sieciowe w Internecie składają się z wielu różnych komponentów lub „warstw”. Podobnie jak budowanie fundamentu pod budowę domu, każdy krok w modelu służy innemu celowi.

Chociaż prawie wszystkie ataki DDoS wiążą się z zalewaniem docelowego urządzenia lub sieci ruchem, ataki można podzielić na trzy kategorie. Atakujący może wykorzystać jeden lub więcej różnych sposobów ataku lub może ponownie wykorzystać wiele sposobów ataku, w zależności od środków ostrożności podjętych przez cel.

Ataki w warstwie aplikacji

Ten typ ataku jest czasami nazywany atakiem DDoS warstwy 7, odnosząc się do warstwy 7 modelu OSI, gdzie celem jest wyczerpanie docelowego zasobu. Atak atakuje warstwę serwera, która generuje strony internetowe i przesyła je w odpowiedzi na żądania HTTP.

Wykonanie żądania HTTP po stronie klienta jest tanie pod względem obliczeniowym, ale odpowiedź serwera docelowego może być kosztowna, ponieważ serwer zazwyczaj musi załadować wiele plików i uruchomić zapytania do bazy danych, aby utworzyć stronę internetową.

HTTP Flood to jeden z rodzajów ataków w warstwie aplikacji, który jest podobny do wielokrotnych uderzeń odświeżania w przeglądarce internetowej na dużej liczbie różnych komputerów w tym samym czasie – powódź żądań HTTP zalewa serwer, powodując odmowę usługi .

Ataki protokołu

Ataki na protokoły, znane również jako ataki na zubożenie stanu, nadmiernie zużywają zasoby serwera lub urządzenia sieciowe, takie jak zapory ogniowe i systemy równoważenia obciążenia, co skutkuje awariami usług.

Na przykład powodzie SYN są atakami protokolarnymi. To jak pracownik magazynu, który otrzymuje zamówienia z lady w sklepie.

Pracownik odbiera zlecenie, odbiera paczkę, czeka na potwierdzenie i dostarcza ją do kasy. Personel był przytłoczony tak wieloma prośbami o pakiety, że nie mogli ich potwierdzić, dopóki nie mogli już obsłużyć, nie pozostawiając nikogo, kto mógłby odpowiedzieć na prośby.

Ataki wolumetryczne

Takie ataki próbują stworzyć przeciążenie, wykorzystując całą dostępną przepustowość między celem a większym Internetem. Atak wykorzystuje pewnego rodzaju atak wzmacniający lub inne sposoby generowania dużej ilości ruchu, takie jak żądania botnetu, w celu wysłania dużych ilości danych do celu

Powodzie UDP i powodzi ICMP to dwa rodzaje ataków wolumetrycznych.

Powódź UDP — Atak ten powoduje zalanie sieci docelowej pakietami protokołu UDP (User Datagram Protocol) i zniszczenie losowych portów na zdalnych hostach.

Powódź ICMP - Ten typ ataku DDoS wysyła również pakiety typu flood do zasobu docelowego za pośrednictwem pakietów ICMP. Polega na wysłaniu serii pakietów bez oczekiwania na odpowiedź. Atak ten zużywa zarówno przepustowość wejściową, jak i wyjściową, powodując ogólne spowolnienie systemu.

Jak wykryć atak DDoS?

Objawy ataku DDoS są podobne do tych, które możesz znaleźć na swoim komputerze – powolny dostęp do plików witryn internetowych, brak dostępu do witryn internetowych, a nawet problemy z połączeniem internetowym.

Jeśli znajdziesz nieoczekiwane problemy z opóźnieniem witryny, możesz wątpić, czy winowajcą mogą być ataki DDoS. Istnieje kilka wskaźników, które możesz rozważyć, aby wykluczyć swój problem.

- Nagły napływ żądań do określonego punktu końcowego lub strony.

- Zalew ruchu pochodzi z pojedynczego adresu IP lub zakresu adresów IP.

- Nagły wzrost ruchu występuje w regularnych odstępach czasu lub w nietypowych ramach czasowych.

- Problemy z dostępem do Twojej witryny.

- Pliki ładują się powoli lub wcale.

- Powolne lub nieodpowiadające serwery, w tym komunikaty o błędach „zbyt wielu połączeń”.

Jak zapobiec atakowi DDoS?

Kluczem do złagodzenia ataków DDoS jest odróżnienie ruchu związanego z atakami od normalnego ruchu. W nowoczesnym Internecie ruch DDoS występuje w wielu formach. Projekty ruchu mogą się różnić, od nieoszukańczych ataków z jednego źródła po złożone, adaptacyjne ataki wielokierunkowe.

Wielokierunkowe ataki DDoS, które wykorzystują wiele ataków, aby zniszczyć cel na różne sposoby, prawdopodobnie odciągną uwagę od działań łagodzących na wszystkich poziomach.

Jeśli środki łagodzące bezkrytycznie odrzucą lub ograniczą ruch, normalny ruch prawdopodobnie zostanie odrzucony wraz z ruchem ataku, a atak może zostać zmodyfikowany w celu obejścia środków łagodzących. Aby przezwyciężyć złożoną metodę niszczenia, najskuteczniejsze jest rozwiązanie warstwowe.

Istnieją najlepsze praktyki zapobiegające atakom DDoS i możesz wypróbować je wszystkie, aby chronić się przed atakami DDoS i minimalizować straty w przypadku pojawienia się ataku DDoS.

Metoda 1: Utwórz wielowarstwową ochronę przed atakami DDoS

Ataki DDoS są wielu różnych typów, a każdy typ atakuje inną warstwę (warstwę sieciową, warstwę transportową, warstwę sesji, warstwę aplikacji) lub kombinację warstw. Dlatego lepiej utwórz plan odpowiedzi DDoS, który powinien zawierać następujące wymagania.

- Lista kontrolna systemów

- Wyszkolony zespół reagowania

- Dobrze zdefiniowane procedury powiadamiania i eskalacji.

- Lista kontaktów wewnętrznych i zewnętrznych, które należy poinformować o ataku

- Plan komunikacji dla wszystkich innych interesariuszy, takich jak klienci lub dostawcy

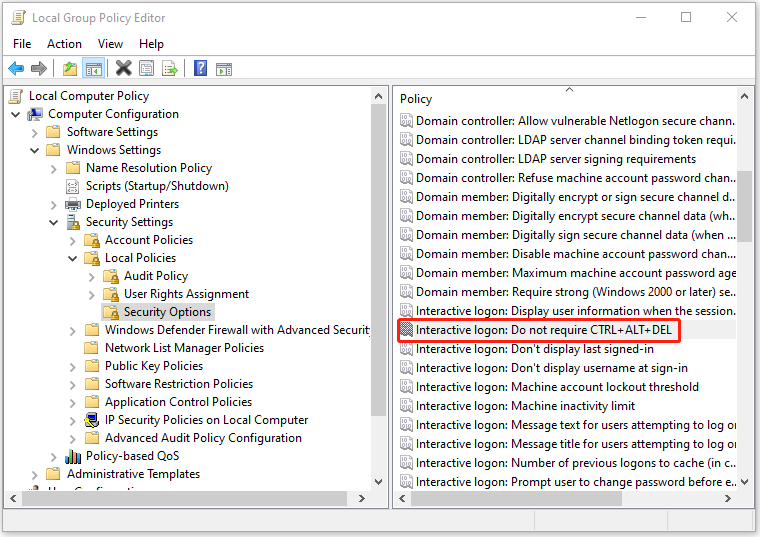

Metoda 2: Zastosuj zapory aplikacji internetowych

Zapora aplikacji sieci Web (WAF) to skuteczne narzędzie ułatwiające łagodzenie ataków DDoS w warstwie 7. Po wdrożeniu WAF między Internetem a witryną źródłową WAF może działać jako zwrotny serwer proxy w celu ochrony serwera docelowego przed określonymi typami złośliwego ruchu.

Atakom w warstwie 7 można zapobiec, filtrując żądania na podstawie zestawu reguł używanych do identyfikacji narzędzi DDoS. Kluczową wartością skutecznego WAF jest możliwość szybkiego wdrożenia niestandardowych reguł w odpowiedzi na ataki.

Metoda 3: Poznaj objawy ataku

Wprowadziliśmy kilka wskaźników, które oznaczają, że cierpisz z powodu ataków DDoS, jak powyżej. Możesz sprawdzić swój problem w porównaniu z powyższymi warunkami i podjąć natychmiastowe działania, aby sobie z tym poradzić.

Metoda 4: Ciągłe monitorowanie ruchu sieciowego

Ciągłe monitorowanie to technologia i proces, który organizacje IT mogą wdrożyć, aby umożliwić szybkie wykrywanie problemów ze zgodnością i zagrożeń bezpieczeństwa w infrastrukturze IT. Ciągłe monitorowanie ruchu sieciowego to jedno z najważniejszych narzędzi dostępnych dla firmowych organizacji IT.

Może zapewnić organizacjom IT niemal natychmiastową informację zwrotną oraz wgląd w wydajność i interakcje w sieci, co pomaga zwiększyć wydajność operacyjną, bezpieczeństwo i wydajność biznesową.

Metoda 5: Ogranicz transmisję w sieci

Ograniczenie liczby żądań, które serwer otrzymuje w określonym czasie, jest również jednym ze sposobów ochrony przed atakami typu „odmowa usługi”.

Co to jest nadawanie sieciowe? W sieciach komputerowych rozgłaszanie odnosi się do przesyłania pakietu, który zostanie odebrany przez każde urządzenie w sieci. Ograniczenie przekazywania transmisji to skuteczny sposób na przerwanie próby DDoS o dużej objętości.

Aby to zrobić, Twój zespół ds. bezpieczeństwa może przeciwdziałać tej taktyce, ograniczając transmisję sieciową między urządzeniami.

Chociaż ograniczanie szybkości może pomóc spowolnić kradzież zawartości przez roboty sieciowe i chronić przed atakami typu brute force, samo ograniczanie szybkości może nie wystarczyć do skutecznego zwalczania zaawansowanych ataków DDoS.

W ten sposób inne metody powinny być uzupełnieniem wzmocnienia Twojej tarczy ochronnej.

Metoda 6: Zapewnij nadmiarowość serwera

Nadmiarowość serwerów odnosi się do ilości i intensywności tworzenia kopii zapasowych, przełączania awaryjnego lub serwerów nadmiarowych w środowisku komputerowym. Aby umożliwić redundancję serwerów, tworzona jest replika serwera z tą samą mocą obliczeniową, pamięcią masową, aplikacjami i innymi parametrami operacyjnymi.

W przypadku awarii, przestoju lub nadmiernego ruchu na serwerze głównym można zaimplementować serwer nadmiarowy, który zastąpi serwer główny lub podzieli jego obciążenie ruchem.

Metoda 7: Użyj narzędzia do tworzenia kopii zapasowych – MiniTool ShadowMaker

Jeśli uważasz, że wykonanie redundancji serwera jest skomplikowane i wolisz zaoszczędzić więcej czasu i miejsca na ważne dane lub system, zaleca się użycie innego narzędzie do tworzenia kopii zapasowych – MiniTool ShadowMaker – aby wykonać kopię zapasową i zapobiec wyłączeniu komputera i awarii systemu.

Przede wszystkim musisz pobrać i zainstalować program – MiniTool ShadowMaker, a następnie otrzymasz darmową wersję próbną.

Krok 1: Otwórz MiniTool ShadowMaker i kliknij Zachowaj okres próbny wejść do programu.

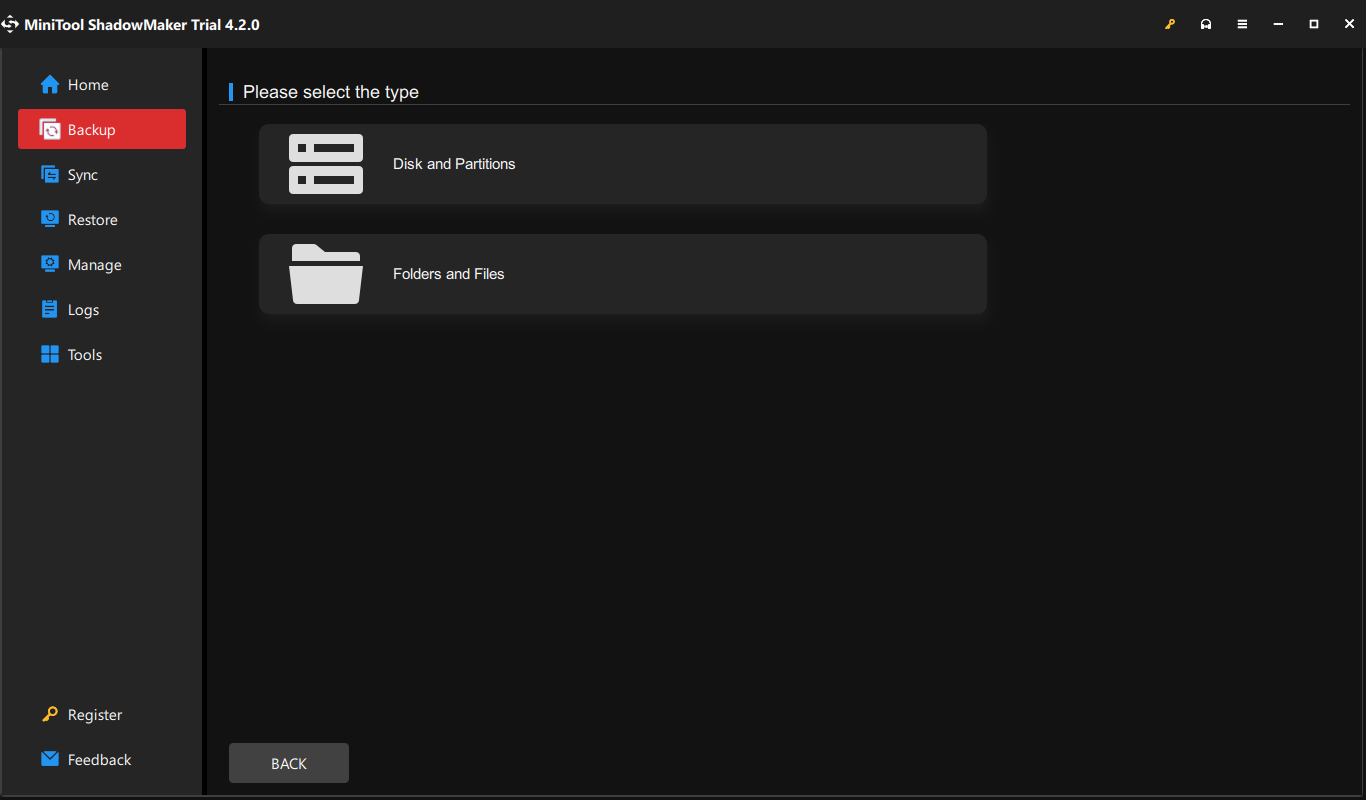

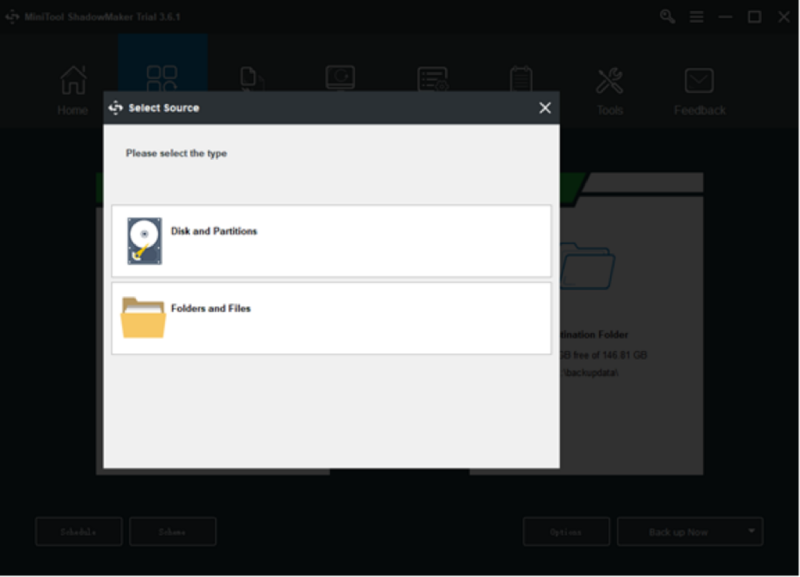

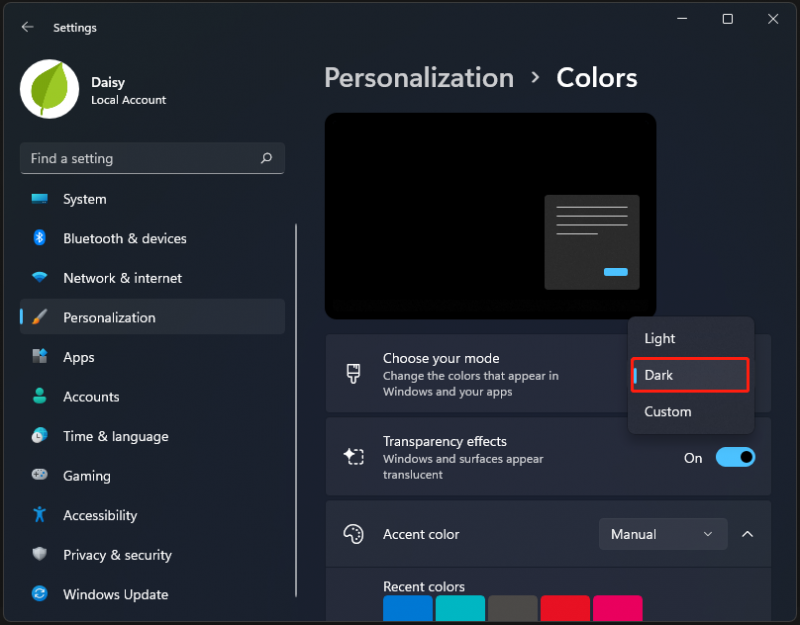

Krok 2: Przełącz się na Utworzyć kopię zapasową i kliknij Źródło Sekcja.

Krok 3: Następnie zobaczysz cztery opcje zawartości kopii zapasowej - system, dysk, partycja, folder i plik. Wybierz źródło kopii zapasowej i kliknij OK by go ocalić.

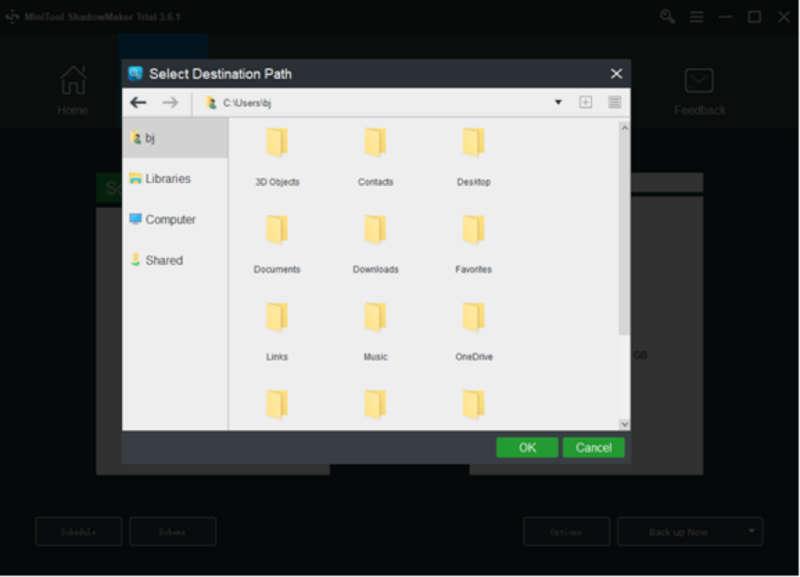

Krok 4: Przejdź do Miejsce docelowe część i cztery opcje są dostępne do wyboru, w tym Folder konta administratora , Biblioteki , Komputer , oraz Wspólny . Wybierz ścieżkę docelową i kliknij OK by go ocalić.

Wskazówka : Zaleca się tworzenie kopii zapasowych danych na dysku zewnętrznym, aby uniknąć awarii komputera, błędów rozruchu itp.

Krok 5: Kliknij Utwórz kopię zapasową teraz możliwość natychmiastowego rozpoczęcia procesu lub Utwórz kopię zapasową później możliwość opóźnienia tworzenia kopii zapasowej. Zadanie opóźnionej kopii zapasowej jest włączone Zarządzać strona.

Dolna linia:

Aby zapobiec atakom DDoS, musisz mieć ogólne pojęcie o tym i rozwiązywać problemy na podstawie jego funkcji. W tym artykule wymieniono wiele sposobów, aby nauczyć Cię, jak zapobiegać atakom DDoS i minimalizować straty, jeśli atak niestety się pojawi. Mam nadzieję, że Twój problem zostanie rozwiązany.

Jeśli napotkałeś jakiekolwiek problemy podczas korzystania z MiniTool ShadowMaker, możesz zostawić wiadomość w poniższej strefie komentarzy, a my odpowiemy tak szybko, jak to możliwe. Jeśli potrzebujesz pomocy podczas korzystania z oprogramowania MiniTool, możesz skontaktować się z nami za pośrednictwem [e-maile chronione] .

Jak zapobiegać atakom DDoS — często zadawane pytania

Jak długo trwają ataki DDoS?Wielkość aktywności DDoS w 2021 r. była wyższa niż w latach poprzednich. Jednak zaobserwowaliśmy napływ ultrakrótkich ataków, a przeciętny atak DDoS trwa poniżej czterech godzin. Odkrycia te zostały potwierdzone przez Cloudflare, który stwierdził, że większość ataków trwa krócej niż godzinę.

Czy ktoś może DDoS cię za pomocą twojego adresu IP?Czy możesz DDoS kogoś z jego adresem IP? Tak, ktoś może wykonać DDoS przy użyciu tylko Twojego adresu IP. Za pomocą Twojego adresu IP haker może przytłoczyć Twoje urządzenie fałszywym ruchem, powodując rozłączenie urządzenia z Internetem, a nawet całkowite wyłączenie.

Czy zapora może powstrzymać atak DDoS?Zapory nie chronią przed złożonymi atakami DDoS; w rzeczywistości działają jako punkty wejścia DDoS. Ataki przechodzą bezpośrednio przez otwarte porty zapory, które mają na celu umożliwienie dostępu uprawnionym użytkownikom.

Czy atak DDoS jest trwały?Przejściowe ataki typu „odmowa usługi” w systemie DOS występują, gdy złośliwy sprawca postanawia uniemożliwić zwykłym użytkownikom kontaktowanie się z komputerem lub siecią w zamierzonym celu. Efekt może być tymczasowy lub nieokreślony w zależności od tego, co chcą odzyskać za swój wysiłek.

![Błąd: program Microsoft Excel próbuje odzyskać Twoje dane [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/55/error-microsoft-excel-is-trying-recover-your-information.png)

![6 najlepszych sposobów naprawy uszkodzonego pliku Bootres.dll w systemie Windows 10 [Wskazówki dotyczące programu MiniTool]](https://gov-civil-setubal.pt/img/backup-tips/94/top-6-ways-fix-bootres.png)

![Naprawiono – Wirtualizacja sprzętowa jest włączona w akceleracji [Wiadomości MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/99/fixed-hardware-virtualization-is-enabled-acceleration.png)

![Jak naprawić błąd przywracania systemu 0x80042302? Cztery najlepsze rozwiązania [MiniTool Tips]](https://gov-civil-setubal.pt/img/backup-tips/36/how-fix-system-restore-error-0x80042302.png)

![Jak zaimportować dysk obcy bez utraty danych [Aktualizacja 2021] [Wskazówki MiniTool]](https://gov-civil-setubal.pt/img/disk-partition-tips/34/how-import-foreign-disk-without-losing-data.jpg)

![Proste kroki, aby naprawić błąd Discovery Plus 504 — gotowe rozwiązania! [Wskazówki dotyczące Mininarzędzia]](https://gov-civil-setubal.pt/img/news/AF/easy-steps-to-fix-discovery-plus-error-504-solutions-got-minitool-tips-1.png)

![Naprawiono - Asystent aktualizacji systemu Windows 10 już działa [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/03/fixed-windows-10-update-assistant-is-already-running.png)

![Co to jest CloudApp? Jak pobrać/zainstalować/odinstalować CloudApp? [Wskazówki dotyczące Mininarzędzia]](https://gov-civil-setubal.pt/img/news/4A/what-is-cloudapp-how-to-download-cloudapp/install/uninstall-it-minitool-tips-1.png)