Rozwiązany! Co to jest cyberatak? Jak zapobiegać atakom cybernetycznym?

Resolved What Is A Cyber Attack How To Prevent Cyber Attacks

Co to jest cyberatak? Aby odpowiedzieć na to pytanie, w tym poście przedstawiono różne typy cyberataków, aby zilustrować ich cechy i pomóc je zidentyfikować. Poza tym w tym poście na Witryna internetowa MiniToola , przedstawimy kilka dostępnych metod zapobiegania cyberatakom.Co to jest cyberatak?

Co to jest cyberatak? Cyberatak to ogólny opis szeregu działań cybernetycznych wykorzystujących różnego rodzaju narzędzia i techniki w celu kradzieży, ujawnienia, zmiany lub zniszczenia danych. Oczywiście z biegiem czasu hakerzy mogą przeprowadzać w Internecie różnego rodzaju złośliwe operacje w dobrych intencjach lub wandalizmie.

Hakerzy wypróbowali różne metody infiltracji systemów ofiar. Czasami można go rozwinąć w masowy atak na cel i nikt nie wie, kto będzie następną ofiarą.

Istnieją trzy główne motywacje, które motywują cyberprzestępców:

Napastnicy zazwyczaj szukają pieniędzy poprzez kradzież lub wymuszenie. Mogą ukraść Twoje dane w celu wymiany biznesowej, włamać się na konto bankowe, aby bezpośrednio ukraść pieniądze, lub wyłudzić ofiary.

Hakerzy ci zwykle mają określone cele, od których mogą rozpocząć atak, na przykład swoich przeciwników. Głównym powodem tej aktywności jest zazwyczaj uraza osobista. Szpiegostwo korporacyjne może kraść własność intelektualną w celu uzyskania nieuczciwej przewagi nad konkurencją. Niektórzy hakerzy wykorzystują luki w zabezpieczeniach systemu, aby ostrzec o nich innych.

Ci hakerzy to przeważnie bardziej wykwalifikowani profesjonaliści. Można ich przeszkolić, a następnie zaangażować w cyberwojnę, cyberterroryzm lub haktywizm. Atakujące cele skupiają się na agencjach rządowych swoich wrogów lub infrastrukturze krytycznej.

Mniej więcej ludzie mogą nieświadomie spotkać się z cyberatakami. Jakie są zatem najczęstsze rodzaje cyberataków? Aby pomóc Ci lepiej rozróżnić różne typy, następna część zilustruje je jeden po drugim.

Typowe typy cyberataków

Cyberataki nasilają się wraz z cyfryzacją biznesu, która w ostatnich latach staje się coraz bardziej popularna. Istnieją dziesiątki rodzajów cyberataków, a my wymienimy kilka typowych typów, które bardzo nękają ludzi.

Ataki złośliwego oprogramowania

Złośliwe oprogramowanie często pojawia się jako złośliwe oprogramowanie, które wykonuje serię nieteoretycznych działań w systemie ofiary. Procedura ma na celu wyrządzenie szkody komputerowi, serwerowi, klientowi lub sieci komputerowej i infrastrukturze.

Trudno zauważyć te ruchy i zgodnie z ich intencjami i metodami infiltracji można je podzielić na kilka różnych typów, w tym wirusy, robaki, trojany, oprogramowanie reklamowe, oprogramowanie szpiegowskie, oprogramowanie ransomware itp.

Wymienione przykłady to najczęstsze problemy, na jakie mogą napotkać ludzie. Z biegiem lat wraz z szybkim rozwojem komunikacji elektronicznej stał się on nowym rodzajem kanału ataku, takim jak poczta e-mail, SMS-y, podatne na ataki usługi sieciowe lub zainfekowane strony internetowe.

Jeśli chcesz wiedzieć, jak rozpoznać oznaki złośliwego oprogramowania na komputerach, ten post będzie pomocny: Jaki jest możliwy objaw złośliwego oprogramowania na komputerze? 6+ Objawy .

Ataki phishingowe

Ataki typu phishing często oznaczają, że Twoje wrażliwe dane, w szczególności nazwy użytkownika, hasła, numery kart kredytowych, informacje o kontach bankowych itp., są narażone na ataki hakerów. Mogą wykorzystywać i sprzedawać te informacje w celu uzyskania korzyści. Większość ludzi łatwo wpada w tę pułapkę z powodu nieznanych e-maili, łączy lub stron internetowych.

Ataki typu spear-phishing

Phishing to ogólne określenie cyberataków przeprowadzanych za pośrednictwem poczty elektronicznej, SMS-ów lub rozmów telefonicznych w celu oszukania mas ludzi, natomiast jeśli celem tego ataku jest konkretna ofiara, nazywamy go spear phishingiem. Kanały ataku są modyfikowane tak, aby atakować konkretnie tę ofiarę, co wymaga więcej przemyślenia i czasu niż phishing.

Ataki polegające na wyłudzaniu informacji na temat wielorybów

Atak typu Whale-phishing jest wysoce ukierunkowanym atakiem typu phishing. Podobnie jak w przypadku ataku typu spear-phishing, ma on miejsce, gdy osoba atakująca wykorzystuje metody typu spear-phishing w celu dotarcia do dużego, znanego celu, takiego jak kadra kierownicza wyższego szczebla.

Mogą podszywać się pod zaufane podmioty, aby ofiary mogły udostępniać bardzo wrażliwe informacje fałszywemu kontu.

Rozproszone ataki typu „odmowa usługi” (DDoS)

Atak DDoS to cyberatak, którego celem jest wpłynięcie na dostępność docelowego systemu lub przekroczenie tego poziomu poprzez wygenerowanie dużej liczby pakietów lub żądań. Podobnie atak typu „odmowa usługi” (DoS) może spowodować to samo zamknięcie komputera lub sieci, czyniąc ją niedostępną dla zamierzonych użytkowników.

Te dwa ataki mają jednak coś innego i jeśli chcesz się o tym dowiedzieć, możesz przeczytać ten post: DDoS kontra DoS | Jaka jest różnica i jak im zapobiegać .

Ataki typu Cross-Site Scripting (XSS).

Podczas tego procesu osoba atakująca wstawia złośliwy skrypt wykonywalny do kodu zaufanej aplikacji lub witryny internetowej, a następnie wysyła użytkownikowi złośliwy link i nakłania go do kliknięcia łącza w celu przeprowadzenia ataku XSS.

Następnie przekształcona aplikacja lub witryna uruchomi złośliwe łącze z powodu braku odpowiedniego oczyszczenia danych, a następnie osoby atakujące będą mogły ukraść plik cookie aktywnej sesji użytkownika.

Ataki typu man-in-the-middle (MITM).

Jak sama nazwa wskazuje, atak typu man-in-the-middle oznacza, że osoba atakująca jest w trakcie rozmowy pomiędzy użytkownikiem a aplikacją w celu podsłuchania danych osobowych. Zwykle hakerzy obierają za cel użytkowników aplikacji finansowych, witryn e-commerce itp.

Botnety

W odróżnieniu od innych ataków botnety to komputery zainfekowane złośliwym oprogramowaniem i znajdujące się pod kontrolą osób atakujących. Te komputery typu botnet można kontrolować w celu wykonywania szeregu nielegalnych operacji, takich jak kradzież danych, wysyłanie spamu i ataki DDoS.

Bariera w tworzeniu botnetu jest również na tyle niska, że dla niektórych twórców oprogramowania jest to dochodowy biznes. Dlatego stał się jednym z najczęstszych ataków.

Oprogramowanie ransomware

Oprogramowanie ransomware to złośliwe oprogramowanie, które może przeniknąć do Twojego systemu i zaszyfrować Twoje pliki, aby uniemożliwić użytkownikom dostęp do plików na ich komputerach. Następnie hakerzy zażądają zapłaty okupu za klucz deszyfrujący. Alternatywnie, pewien okup zablokuje system bez uszkodzenia plików, dopóki nie zostanie zapłacony okup.

Ataki typu SQL Injection

Atak ten może wykorzystywać lukę w zabezpieczeniach sieci i wykorzystywać technikę wstrzykiwania kodu, aby zakłócać zapytania wysyłane przez aplikację do swojej bazy danych. Ten rodzaj ataku koncentruje się na atakowaniu stron internetowych, ale może być również wykorzystany do ataku na dowolny typ bazy danych SQL.

Exploit dnia zerowego

Exploit dnia zerowego to szerokie pojęcie opisujące ataki, podczas których hakerzy mogą wykorzystać luki w zabezpieczeniach w celu przeprowadzenia ataku na system/sieć/oprogramowanie. Zero-day oznacza, że ofiara lub sprzedawca oprogramowania nie mają czasu na reakcję i naprawienie tej luki.

Interpretacja adresu URL

Ten rodzaj ataku można również nazwać zatruwaniem adresów URL. Hakerzy często manipulują i modyfikują adres URL, zmieniając jego znaczenie, zachowując jednocześnie nienaruszoną składnię. W ten sposób osoby atakujące mogą uzyskać dostęp do serwera WWW, sondować go i uzyskać więcej informacji. Ten rodzaj ataku jest niezwykle popularny w przypadku witryn internetowych opartych na CGI.

Fałszowanie DNS

Podszywanie się pod serwer nazw domen (DNS) może nakłonić ludzi do odwiedzenia fałszywej, złośliwej witryny internetowej poprzez manipulację rekordami DNS. Czasami może się okazać, że docelowa witryna zostanie przekierowana na nową stronę, która wygląda dokładnie tak, jak chcesz.

Może się jednak zdarzyć, że hakerzy zastawią pułapkę, aby nakłonić Cię do zalogowania się na swoje prawdziwe konto i ujawnienia bardziej wrażliwych informacji. Mogą wykorzystać okazję do zainstalowania wirusów lub robaków w systemie, powodując nieoczekiwane skutki.

Ataki brutalnej siły

Ataki brutalnej siły oznaczają, że jakaś osoba (może to być nieznajomy, haker lub wróg) próbuje uzyskać dostęp do komputera ofiary, wypróbowując wszystkie hasła, które według niej ofiara może ustawić dla komputera.

Zwykle zanim to zrobią, hakerzy śledzą wszelkie wskazówki w mediach społecznościowych i informacjach online, aby wydedukować hasło. Nie udostępniaj więc swoich danych osobowych opinii publicznej.

Konie trojańskie

Koń trojański często udaje legalne i nieszkodliwe oprogramowanie, ale gdy wirus zostanie aktywowany, wirus trojański może sprawić, że cyberprzestępcy będą Cię szpiegować, kradnąc Twoje dane i uzyskując dostęp do Twojego systemu. Jeśli chcesz dowiedzieć się więcej na ten temat, możesz przeczytać ten wpis: Co to jest wirus trojański? Jak usunąć wirusa trojana .

Jak zapobiegać cyberatakom?

Po zapoznaniu się z typowymi przykładami cyberataków możesz zastanawiać się, jak skutecznie zapobiegać cyberatakom. Istnieje kilka przydatnych wskazówek, które możesz rozważyć.

Wskazówka 1: Aktualizuj system Windows i oprogramowanie

Konieczne jest aktualizowanie oprogramowania i systemu. Wydane aktualizacje mogą nie tylko zapewniać zaawansowane i zupełnie nowe funkcje, ale także naprawiać niektóre błędy systemu lub oprogramowania oraz problemy związane z bezpieczeństwem wykryte w poprzednich testach. Jeśli odłożysz aktualizację na bok, hakerzy mogą znaleźć te słabe punkty i wykorzystać szansę na infiltrację Twojego systemu.

Wskazówka 2: Zainstaluj zaporę sieciową

System Windows ma wbudowaną zaporę sieciową i program antywirusowy, dlatego lepiej mieć przez cały czas włączoną prawdziwą ochronę. Funkcje te mogą lepiej chronić komputer przed cyberatakami. Czy jednak wystarczy, aby chronić Cię przed wszelkimi atakami z zewnątrz? Możesz przeczytać ten post, aby uzyskać więcej informacji: Czy program Windows Defender wystarczy? Więcej rozwiązań chroniących komputer .

Oprócz tego możesz zainstalować inne niezawodny program antywirusowy innej firmy lub zaporę ogniową, aby wzmocnić tarczę ochronną.

Wskazówka 3: Użyj uwierzytelniania wieloskładnikowego

Co to jest uwierzytelnianie wieloskładnikowe (MFA)? Jest to kluczowy element silnej polityki zarządzania tożsamością i dostępem. Podczas procesu logowania ta usługa MFA wymaga od użytkowników wprowadzenia dodatkowych informacji niż tylko hasła, które może chronić dane osobowe przed dostępem nieupoważnionych osób trzecich.

Wskazówka 4: Regularnie twórz kopie zapasowe danych

To jeden z najważniejszych kroków w celu ochrony ważnych danych – regularne wykonywanie kopii zapasowej. W przypadku cyberataków potrzebujesz swojego Backup danych aby uniknąć poważnych przestojów, utraty danych i poważnych strat finansowych.

Niektórzy zapomną o dokończeniu tego zadania i uznają, że jest ono uciążliwe. Nie martw się. Możesz polegać na tym profesjonaliście oprogramowanie do tworzenia kopii zapasowych – MiniTool ShadowMaker – do kopia zapasowa , foldery, partycje, dyski i system.

Poza tym warto wypróbować schemat tworzenia kopii zapasowych i ustawienia harmonogramu, aby skonfigurować automatyczna kopia zapasowa . Możesz ustawić automatyczne tworzenie kopii zapasowych tak, aby uruchamiało się codziennie, co tydzień, co miesiąc lub w przypadku zdarzenia i spróbować wykonać przyrostową lub różnicową kopię zapasową, aby zaoszczędzić zasoby.

Pobierz i zainstaluj ten program na swoim komputerze i wypróbuj go za darmo przez 30 dni.

Wersja próbna MiniTool ShadowMaker Kliknij, aby pobrać 100% Czyste i bezpieczne

Krok 1: Uruchom program i kliknij Zachowaj wersję próbną kontynuować.

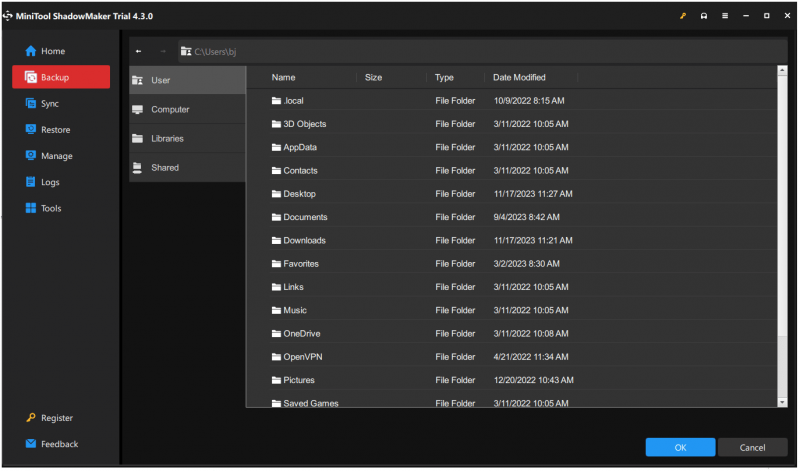

Krok 2: W Kopia zapasowa kliknij kartę ŹRÓDŁO wybierz sekcję, której kopię zapasową chcesz utworzyć, a następnie przejdź do sekcji MIEJSCE DOCELOWE sekcję, aby wybrać miejsce przechowywania kopii zapasowej, w tym Użytkownik, Komputer, Biblioteki i Udostępnione .

Krok 3: Następnie kliknij Opcje aby skonfigurować ustawienia kopii zapasowej i kliknij Utwórz kopię zapasową teraz aby rozpocząć natychmiast po ustawieniu wszystkiego.

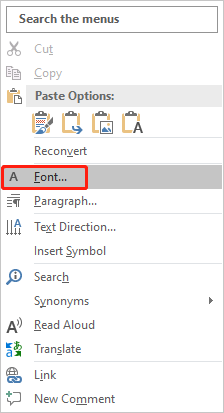

Wskazówka 5: Regularnie zmieniaj i twórz silne hasła

Lepiej regularnie zmieniaj swoje hasło i używaj silniejszego hasła, takiego jak specjalne symbole i różne kombinacje liczb i słów. Nie używaj niektórych liczb związanych z Twoimi danymi osobowymi, takich jak data urodzenia czy numer telefonu, co łatwo wywnioskować.

Wskazówka 6: Korzystaj z bezpiecznego Wi-Fi

Niektórzy ludzie są przyzwyczajeni do łączenia się z nieznanym Wi-Fi w miejscach publicznych, gdy pracują w kawiarni. To wcale nie jest bezpieczne. Każde urządzenie może zostać zainfekowane, łącząc się z siecią, a publiczną sieć Wi-Fi można łatwo nieświadomie zhakować. Musisz być ostrożny.

Konkluzja:

Co to jest cyberatak? Po przeczytaniu tego posta możesz mieć ogólny obraz cyberataków. Ten pełny przewodnik pomoże Ci rozróżnić różne typy cyberataków i znaleźć właściwy sposób zapobiegania im.

W obliczu rosnących problemów związanych z bezpieczeństwem cybernetycznym pierwszą i najważniejszą rzeczą, którą powinieneś zrobić, jest przygotowanie planu tworzenia kopii zapasowych ważnych danych. Polecamy MiniTool ShdowMaker. Jeśli masz jakiekolwiek problemy z tym narzędziem, możesz skontaktować się z nami za pośrednictwem [e-mail chroniony] .

![Czy mikrofon Overwatch nie działa? Użyj tych metod, aby to naprawić! [Wiadomości MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/39/is-overwatch-mic-not-working.png)

![Naprawiono: tego pliku wideo nie można odtworzyć. (Kod błędu: 232011) [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/95/fixed-this-video-file-cannot-be-played.jpg)

![Czy Dysk Google nie synchronizuje się w systemie Windows10 lub Android? Napraw to! [Wskazówki dotyczące MiniTool]](https://gov-civil-setubal.pt/img/backup-tips/21/is-google-drive-not-syncing-windows10.png)

![Jak podłączyć Surface Pro do telewizora, monitora lub projektora? [Wiadomości MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/33/how-connect-surface-pro-tv.jpg)

![[NAPRAWIONO] Jak przywrócić przypomnienia na iPhonie? (Najlepsze rozwiązanie) [MiniTool Tips]](https://gov-civil-setubal.pt/img/ios-file-recovery-tips/20/how-restore-reminders-iphone.jpg)

![Rozwiązania problemu z błędem dodawania znajomego Steam, którego możesz wypróbować [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/59/solutions-error-adding-friend-steam-that-you-can-try.png)

![Jak naprawić błąd odtwarzania Hulu na dowolnych urządzeniach? [Rozwiązane!] [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/42/how-fix-hulu-playback-failure-any-devices.png)

![6 sposobów naprawy nieprawidłowego błędu dysku systemowego w systemie Windows 10/8/7 [MiniTool Tips]](https://gov-civil-setubal.pt/img/data-recovery-tips/98/6-ways-fix-invalid-system-disk-error-windows-10-8-7.png)

![Co to jest aplikacja Vprotect i jak ją usunąć? [Wiadomości MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/87/what-is-vprotect-application.png)