[Wyjaśnienie] Biały kapelusz kontra czarny kapelusz – jaka jest różnica

Wyjasnienie Bialy Kapelusz Kontra Czarny Kapelusz Jaka Jest Roznica

W obliczu wszelkiego rodzaju kanałów hakerskich ludzie zawsze nie wiedzą, co robić. Na przykład, czy wiesz coś o White Hat i Black Hat? Nie chodzi o dekoracje z tkanin, ale o technologię informacyjną. Aby uzyskać więcej informacji, artykuł o białym kapeluszu kontra czarny kapelusz na Witryna MiniTool ujawni to.

Przede wszystkim, czy to White Hat, czy Black Hat, oba służą do klasyfikowania hakerów, co jest inspirowane wczesnymi filmami zachodnimi, gdzie bohaterów można było rozpoznać po białych kapeluszach, które nosili, a złoczyńców po czarnych kapeluszach.

Dlatego łatwo można stwierdzić, że nie wszyscy hakerzy są uważani za złośliwych wrogów. Główna kategoria hakerów dzieli się na trzy typy – hakerzy White Hat, hakerzy Black Hat i hakerzy Gray Hat, od których można również odróżnić ich motywy – hakerzy etyczni, hakerzy złośliwi oraz hakerzy nie złośliwi, ale nie zawsze etyczni.

Dlatego, aby zrozumieć różnicę między White Hat a Black Hat, możesz zacząć od ich definicji i zasad pracy.

Co to jest biały kapelusz?

Termin cybernetyczny – haker White Hat odnosi się do programisty, który zajmuje pozycję hakera i atakuje swój własny system w celu sprawdzenia luk w zabezpieczeniach. Robią to w taki sam sposób, w jaki hakerzy (powszechnie nazywani hakerami Black Hat) używają do zakłócania ataków, ale robią to w celu utrzymania bezpieczeństwa.

Zwykle mają wysoko wykwalifikowaną wiedzę i profesjonalną wiedzę, aby znaleźć luki w systemie, ale różnią się od hakerów Black Hat, są upoważnieni lub certyfikowani do hakowania sieci organizacyjnych i systemów komputerowych, aby można było ujawnić słabe punkty w systemach bezpieczeństwa i są w stanie znaleźć sposób na zabezpieczenie ich przed zewnętrznymi atakami i naruszeniami danych.

Wiele przedsiębiorstw i rządów umiera, aby ci profesjonaliści podnieśli swoje mury obronne. Ci hakerzy White Hat często otrzymują wysokie wynagrodzenie i mogą również pracować dla własnego interesu.

Co to jest czarny kapelusz?

Hakerzy Black Hat często wykorzystują swoje umiejętności do kradzieży zasobów innych osób w sieci lub łamania oprogramowania naliczanego dla zysku. Choć ich zdaniem dzieje się tak ze względu na technologię, to zachowanie często zaburza porządek całego rynku lub przepuszcza prywatność innych.

Mogą włamywać się do systemów, kraść informacje, manipulować danymi i naruszać bezpieczeństwo, a ich ataki mogą obejmować zarówno proste rozprzestrzenianie się złośliwego oprogramowania, jak i złożone wykorzystywanie luk w zabezpieczeniach i kradzież danych.

Biały kapelusz kontra czarny kapelusz

Biały kapelusz kontra intencje czarnego kapelusza

Ich motywy są największą różnicą między hakerami White Hat a hakerami Black Hat.

Jak wspomnieliśmy wcześniej, aby lepiej zidentyfikować swoich wrogów i partnerów, hakerzy zostali podzieleni na hakerów etycznych i hakerów złośliwych, co oznacza, że niektórzy z nich przeprowadzają ataki systemowe z dobrych i uzasadnionych powodów, ale niektórzy w celu uzyskania korzyści finansowych, interesu politycznego lub złośliwej zemsty .

W przeciwnym razie, nawet jeśli używają tych samych kanałów do przeprowadzenia ataku, o ile akcja zostanie zatwierdzona przez atakowanego, atakujący może wydawać się legalny i etyczny.

Etyczne hakowanie jest akceptowane przez uznanie społeczne, znane jako „obrońcy bezpieczeństwa informacji”, „strażnicy” świata Internetu i niezbędny szkielet kontekstu „Internet +”; Hakowanie Black Hat należy do nielegalnego wydarzenia ze względu na niepokojące zasady społeczne.

Techniki białego kapelusza kontra techniki czarnego kapelusza

Chociaż hakerzy White Hat i Black Hat obaj mają na celu atakowanie systemów i znajdowanie słabych punktów w systemie bezpieczeństwa, techniki i metody są różne.

Hakowanie Białego Kapelusza

1. Inżynieria społeczna

Inżynieria społeczna polega na oszukiwaniu i manipulowaniu ofiarami, aby robiły coś, czego nie powinny, takie jak wykonywanie przelewów, udostępnianie danych logowania i tak dalej.

2. Testy penetracyjne

Testy penetracyjne mają na celu wykrycie słabych punktów i słabych punktów w zabezpieczeniach i punktach końcowych organizacji, aby można je było naprawić.

3. Rozpoznanie i badania

Wiąże się to z przeprowadzeniem badań organizacji w celu znalezienia luk w infrastrukturze fizycznej i informatycznej. Celem jest uzyskanie wystarczającej ilości informacji, aby zidentyfikować sposoby legalnego obejścia kontroli i mechanizmów bezpieczeństwa bez łamania lub niszczenia czegokolwiek.

4. Programowanie

Hakerzy White Hat tworzą honeypoty jako wabiki, które zwabiają cyberprzestępców, aby odwrócić ich uwagę i zdobyć cenne informacje o swoich napastnikach.

5. Korzystaj z różnych narzędzi cyfrowych i fizycznych

Mogą instalować boty i inne złośliwe oprogramowanie oraz uzyskiwać dostęp do sieci lub serwerów.

Hakowanie Czarnego Kapelusza

Techniki hakerów w czarnych kapeluszach nieustannie ewoluują, ale główne metody ataku nie zmienią się zbytnio. Oto lista technik hakerskich, które możesz napotkać.

1. Ataki phishingowe

Phishing to rodzaj ataku cyberbezpieczeństwa, podczas którego złośliwi aktorzy wysyłają wiadomości podszywając się pod zaufaną osobę lub podmiot.

2. Ataki DDoS

Atak DDoS to próba zawieszenia usługi online poprzez zalanie jej ruchem generowanym syntetycznie. Aby dowiedzieć się więcej o atakach DDoS, zapoznaj się z tym artykułem: Co to jest atak DDoS? Jak zapobiegać atakom DDoS? .

3. Wirus trojański

Wirus trojański to rodzaj złośliwego oprogramowania, które ukrywa swoją prawdziwą zawartość, podszywając się pod darmowe oprogramowanie, filmy lub muzykę albo pojawia się jako legalne reklamy, aby zmylić użytkownika, by pomyślał, że jest to nieszkodliwy plik.

4. Niektóre z innych popularnych technik obejmują:

- Bomby logiczne

- Rejestrowanie klawiszy

- Ransomware

- Fałszywe W.A.P.

- Brutalna siła

- Zamiana ataków

- Kradzież ciasteczek

- Atak przynęty

Zasady pracy białego kapelusza a zasady pracy czarnego kapelusza

Oprócz motywów i technik pracy, można je odróżnić po zasadach działania.

Hakerzy z Białego Kapelusza

Hakerzy White Hat dzielą się na pięć etapów:

Etap 1: Odcisk stopy

Footprinting to technika gromadzenia jak największej ilości informacji o docelowym systemie komputerowym, infrastrukturze i sieci w celu zidentyfikowania możliwości ich penetracji. Jest to jedna z najskuteczniejszych metod identyfikacji podatności.

Etap 2: Skanowanie

Po zebraniu potrzebnych informacji hakerzy zaczną uzyskiwać dostęp do sieci i wyszukiwać informacje, takie jak konta użytkowników, dane uwierzytelniające i adresy IP.

Etap 3: Uzyskanie dostępu

W tej fazie atakujący włamuje się do systemu/sieci przy użyciu różnych narzędzi lub metod. Po wejściu do systemu musi zwiększyć swoje uprawnienia do poziomu administratora, aby mógł zainstalować potrzebną aplikację lub modyfikować dane lub ukrywać dane.

Etap 4: Utrzymanie dostępu

Jest to proces, w którym haker uzyskał już dostęp do systemu. Po uzyskaniu dostępu haker instaluje kilka tylnych drzwi, aby wejść do systemu, gdy będzie potrzebował dostępu do posiadanego systemu w przyszłości.

Etap 5: Analiza

Analiza podatności to procedura sprawdzania wszystkich podatności w systemach, komputerach i innych narzędziach ekosystemowych. Analiza podatności pomaga w analizie, rozpoznaniu i uszeregowaniu podatności.

Pomaga w identyfikacji i ocenie szczegółów zagrożeń, umożliwiając nam zachowanie rozwiązania chroniącego je przed hakerami.

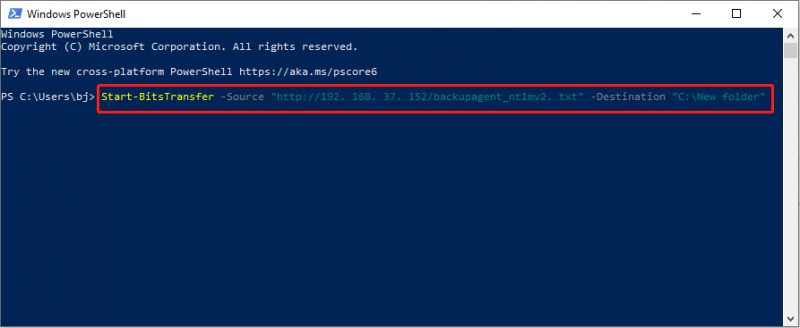

Hakerzy Black Hat

- Twórz i uruchamiaj złośliwe oprogramowanie i ataki DDoS, aby zakłócać operacje i powodować ogólny chaos i zniszczenia.

- Twórz fałszywe profile w mediach społecznościowych osób, którym ufasz, aby manipulować Tobą w celu ujawnienia poufnych lub bankowych informacji.

- Kradnij dane użytkowników, penetrując nieszczelne bazy danych.

- Rozpowszechniaj złośliwe oprogramowanie lub oszukuj ludzi za pomocą ataków phishingowych.

- Nieustannie szukaj luk w zabezpieczeniach, aby znaleźć sposoby na ich wykorzystanie dla osobistych korzyści.

- Zainstaluj oprogramowanie szpiegujące na urządzeniach docelowych, aby szantażować ofiary.

Jak chronić się przed hakerami Black Hat?

Nie uzyskuj dostępu do danych osobowych lub finansowych za pomocą publicznej sieci Wi-Fi

Największym zagrożeniem dla bezpłatnego bezpieczeństwa Wi-Fi jest zdolność hakera do ustawienia się między Tobą a punktem połączenia. Więc zamiast rozmawiać bezpośrednio z hotspotem, wysyłasz swoje informacje do hakera, który następnie przekazuje je dalej.

Wyłącz funkcje, których nie potrzebujesz

Oprócz Wi-Fi każda funkcja, która może być pomostem między tobą a hakerami, jest niebezpieczna, na przykład GPS, Bluetooth i niektóre aplikacje. Możesz je po prostu włączyć tylko wtedy, gdy ich potrzebujesz.

Mądrze wybieraj aplikacje

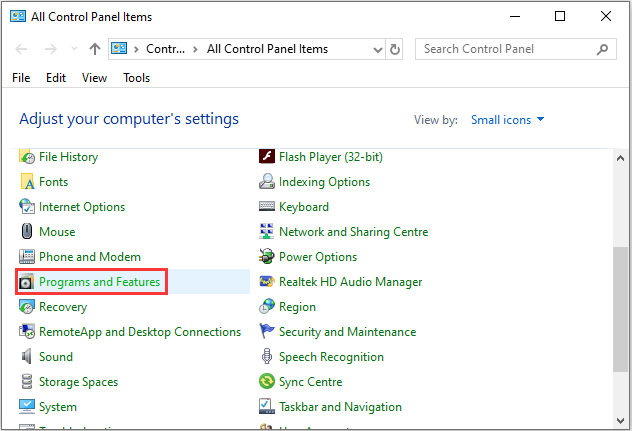

Aplikacje są powszechnym kanałem ukrywania złośliwych kodów. Aby tego uniknąć, lepiej pobierać i instalować programy z wiarygodnych witryn internetowych, na wypadek gdyby niektóre linki przyniosły niebezpieczne wirusy i dołączone programy.

Poza tym pamiętaj tylko o regularnym aktualizowaniu aplikacji i usuwaniu niepotrzebnych programów na czas.

Użyj hasła, kodu blokady lub szyfrowania.

- Użyj renomowanego menedżera zaszyfrowanych haseł.

- Upewnij się, że Twoje hasła mają co najmniej osiem znaków, są kombinacją wielkich i małych liter oraz zawierają cyfry lub inne znaki.

- Użyj funkcji szyfrowania pamięci.

- Ustaw ekran tak, aby wygasał po pięciu minutach lub mniej.

Wykonaj kopię zapasową swoich danych z wyprzedzeniem

Po przestudiowaniu różnicy między białymi a czarnymi kapeluszami masz ogólny obraz tego, czym one są i jak je odróżnić. Jednak pomimo tego, że pokazano zdjęcie i ujawniono plan ostrożności, każdy zignorowany szczegół może pozwolić ci stać się celem wystawionym na widok hakerów.

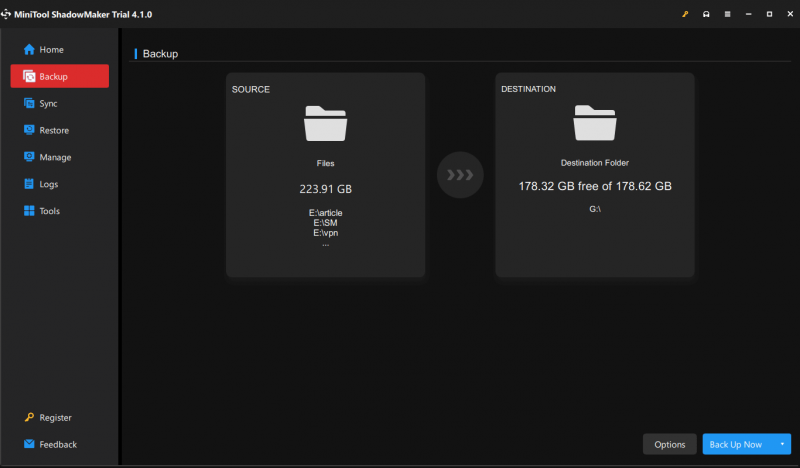

Aby zminimalizować straty i zapobiec awariom systemu lub innym poważnym awariom spowodowanym przez hakerów, przygotowanie planu tworzenia kopii zapasowych może być zawsze ostatnią deską ratunku w celu odzyskania utraconych danych. MiniTool ShadowMaker od lat poświęca się tej dziedzinie i widzi większe postępy i przełomy.

Aby wykonać kopię zapasową za pomocą MiniTool ShadowMaker, musisz najpierw pobrać i zainstalować program, a otrzymasz bezpłatną wersję próbną na 30 dni.

Krok 1: Kliknij Zachowaj okres próbny wejść do programu i przejść do Utworzyć kopię zapasową patka.

Krok 2: Kliknij Źródło i w wyskakującym oknie możesz wybrać zawartość kopii zapasowej, w tym system, dysk, partycję, folder i plik. Domyślnie system został już ustawiony jako źródło kopii zapasowej.

Krok 3: Przejdź do Miejsce docelowe część, w której możesz zobaczyć cztery opcje zawierające Folder konta administratora , Biblioteki , Komputer , oraz Wspólny . Następnie wybierz ścieżkę docelową. A następnie kliknij OK aby zapisać zmiany.

Krok 4: Kliknij Utwórz kopię zapasową teraz możliwość natychmiastowego rozpoczęcia procesu lub Utwórz kopię zapasową później możliwość opóźnienia tworzenia kopii zapasowej. Zadanie opóźnionej kopii zapasowej jest włączone Zarządzać strona.

Poza tym dzięki MiniTool ShadowMaker możesz zsynchronizować swoje pliki lub sklonować dysk. Usługi, z których możesz korzystać, to coś więcej niż kopia zapasowa. Jedna z przydatnych funkcji – Uniwersalne przywracanie – może pomóc w rozwiązaniu problemu z niekompatybilnością, jeśli chcesz przywrócić system na innych komputerach.

Dolna linia:

W większości przypadków trudno jest całkowicie zapobiec wszelkim zdarzeniom hakerskim, jeśli istnieje wysokie ryzyko ujawnienia ważnych i cennych danych na zewnątrz, co jest dość łatwe do znalezienia w tym połączonym z Internetem świecie. W każdym razie niektóre metody mogą pomóc zminimalizować straty, a plan tworzenia kopii zapasowych może być ostatnią deską ratunku.

Jeśli napotkałeś jakiekolwiek problemy podczas korzystania z MiniTool ShadowMaker, możesz zostawić wiadomość w poniższej strefie komentarzy, a my odpowiemy tak szybko, jak to możliwe. Jeśli potrzebujesz pomocy podczas korzystania z oprogramowania MiniTool, możesz skontaktować się z nami za pośrednictwem [e-maile chronione] .

Często zadawane pytania dotyczące białego kapelusza kontra czarnego kapelusza

Czy białe kapelusze są legalne?Białe kapelusze zasługują na szacunek prawny. Ale Białe Kapelusze mogą również być narażone na ryzyko prawne i podatne na procesy sądowe, nawet jeśli włamują się do systemów z dobrymi intencjami, ale robią to zasadniczo nieproszone lub nieproszone w kontekście formalnego zobowiązania umownego przez zleceniodawcę.

Jakie są 3 rodzaje hakerów?W świecie bezpieczeństwa informacji istnieją trzy dobrze znane typy hakerów: czarne kapelusze, białe kapelusze i szare kapelusze. Te kolorowe opisy kapeluszy narodziły się, gdy hakerzy próbowali odróżnić się i oddzielić dobrych hakerów od złych.

Czy hakerzy w białych kapeluszach zarabiają?CEH jest poświadczeniem neutralnym dla dostawców, a certyfikowani przez CEH specjaliści są bardzo poszukiwani. Według PayScale mediana pensji etycznego hakera wynosi nieco powyżej 000, a górna granica może znacznie przekroczyć 0,000.

W jaki sposób hakerzy czarnych kapeluszy zarabiają pieniądze?Jest kilka sposobów na zarabianie pieniędzy jako czarny kapelusz. Niektórzy z nich to hakerzy do wynajęcia; w zasadzie najemnicy online. Inne sposoby obejmują kradzież informacji o kartach kredytowych od ofiar, sprzedaż numerów w ciemnej sieci lub używanie maszyny ofiary do kopania kryptowalut.

![Pełne poprawki błędu BSoD Atikmdag.sys w systemie Windows 10/8/7 [MiniTool Tips]](https://gov-civil-setubal.pt/img/backup-tips/26/full-fixes-atikmdag.png)

![Jak zmienić prędkość wideo | Samouczek MiniTool MovieMaker [Pomoc]](https://gov-civil-setubal.pt/img/help/20/how-change-video-speed-minitool-moviemaker-tutorial.jpg)

![Co to jest Win32:MdeClass i jak go usunąć z komputera [Wskazówki MiniTool]](https://gov-civil-setubal.pt/img/backup-tips/88/what-is-win32-mdeclass.png)

![Jak łatwo ponownie zainstalować system Windows 10 bez CD / USB (3 umiejętności) [MiniTool Tips]](https://gov-civil-setubal.pt/img/backup-tips/27/how-reinstall-windows-10-without-cd-usb-easily.jpg)

![Napraw mój telefon SD za darmo: napraw uszkodzoną kartę SD i przywróć dane na 5 sposobów [Porady MiniTool]](https://gov-civil-setubal.pt/img/data-recovery-tips/56/fix-my-phone-sd-free.jpg)

![Łatwe naprawianie: przywracanie systemu Windows 10 zablokowało się lub zawiesiło [MiniTool Tips]](https://gov-civil-setubal.pt/img/backup-tips/35/easily-fix-windows-10-system-restore-stuck.jpg)

![8 Przydatne poprawki błędów, które wystąpiły podczas rozwiązywania problemów! [Wskazówki dotyczące MiniTool]](https://gov-civil-setubal.pt/img/backup-tips/37/8-useful-fixes-an-error-occurred-while-troubleshooting.jpg)

![[Naprawiono] Wiersz polecenia (CMD) nie działa / otwiera system Windows 10? [Wskazówki dotyczące MiniTool]](https://gov-civil-setubal.pt/img/data-recovery-tips/98/command-prompt-not-working-opening-windows-10.jpg)

![Najlepszy darmowy edytor wideo online bez znaku wodnego [do góry 6]](https://gov-civil-setubal.pt/img/movie-maker-tips/41/best-free-online-video-editor-no-watermark.png)