[Samouczek] Co to jest trojan zdalnego dostępu i jak go wykryć/usunąć? [Wskazówki dotyczące Mininarzędzia]

What S Remote Access Trojan How Detect Remove It

Streszczenie :

Ten artykuł skomponowany na oficjalnej stronie MiniTool daje pełną recenzję trojana zdalnego dostępu. Obejmuje jego znaczenie, funkcje, złe skutki, wykrywanie, usuwanie, a także metody ochrony. Przeczytaj poniższą treść i dobrze zrozum trojana RAT.

Szybka nawigacja :

Definicja trojana zdalnego dostępu

Co to jest wirus RAT?

Trojan zdalnego dostępu (RAT), zwany także oprogramowaniem pełzającym, to rodzaj złośliwego oprogramowania, które kontroluje system za pośrednictwem zdalnego połączenia sieciowego. Infekuje komputer docelowy za pomocą specjalnie skonfigurowanych protokołów komunikacyjnych i umożliwia atakującemu uzyskanie nieautoryzowanego zdalnego dostępu do ofiary.

Trojan RAT jest zazwyczaj instalowany na komputerze bez wiedzy właściciela, często jako koń trojański lub ładunek. Na przykład jest zwykle pobierany w sposób niewidoczny z załącznikiem do wiadomości e-mail, plikami torrent, linkami internetowymi lub pożądanym przez użytkownika programem, takim jak gra. Podczas gdy ukierunkowane ataki dokonywane przez zmotywowanego napastnika mogą zwieść pożądane cele do zainstalowania Oszustwo RATU za pomocą taktyk socjotechnicznych, a nawet poprzez tymczasowy fizyczny dostęp do pożądanej maszyny.

Po wejściu do maszyny ofiary, Złośliwe oprogramowanie RAT ukryje swoje szkodliwe operacje przed ofiarą, programem antywirusowym lub zaporą ogniową i wykorzysta zainfekowanego hosta do rozprzestrzenienia się na inne podatne komputery w celu zbudowania botnetu.

Co robi wirus RAT?

Ponieważ trojan zdalnego dostępu umożliwia kontrolę administracyjną, jest w stanie zrobić prawie wszystko na zaatakowanej maszynie.

- Uzyskaj dostęp do poufnych informacji, w tym nazw użytkowników, haseł, numerów ubezpieczenia społecznego i kont kart kredytowych.

- Monitoruj przeglądarki internetowe i inne aplikacje komputerowe, aby uzyskać historię wyszukiwania, wiadomości e-mail, dzienniki czatów itp.

- Przejmij kamerę systemową i nagrywaj filmy.

- Monitoruj aktywność użytkowników za pomocą rejestratorów naciśnięć klawiszy lub oprogramowania szpiegującego.

- Zrób zrzuty ekranu na docelowym komputerze.

- Przeglądaj, kopiuj, pobieraj, edytuj, a nawet usuwaj pliki.

- Sformatuj dyski twarde aby wyczyścić dane.

- Zmień ustawienia komputera.

- Rozpowszechniaj złośliwe oprogramowanie i wirusy.

Jak ustawić i używać pulpitu zdalnego w systemie Windows 10, spójrz tutaj

Jak ustawić i używać pulpitu zdalnego w systemie Windows 10, spójrz tutajWiele osób chce ustawić i używać zdalnego pulpitu w systemie Windows 10, ale nie wie jak. Piszę to, aby im pomóc.

Czytaj więcejPrzykłady trojanów zdalnego dostępu

Od spam RAT powstaje, istnieje wiele jego rodzajów.

1. Tylny otwór

Rootkit Back Orifice (BO) jest jednym z najbardziej znanych przykładów RAT. Została stworzona przez grupę hakerów o nazwie Cult of the Dead Cow (cDc), aby pokazać braki w zabezpieczeniach systemów operacyjnych Microsoft z serii Windows 9X (OS). Nazwa tego Wykorzystanie szczura to gra słów w oprogramowaniu Microsoft BackOffice Server, które może sterować wieloma komputerami jednocześnie, opierając się na obrazowaniu.

Back Orifice to program komputerowy stworzony do zdalnej administracji systemem. Pozwala osobie sterować komputerem ze zdalnej lokalizacji. Program zadebiutował na DEF CON 6 1 sierpniaNS, 1998. Został stworzony przez Sir Dystica, członka cDc.

Chociaż Back Orifice ma uzasadnione cele, jego funkcje sprawiają, że jest dobrym wyborem do złośliwego użycia. Z tego lub innego powodu branża antywirusowa natychmiast sortuje narzędzie jako złośliwe oprogramowanie i dołącza je do swoich list kwarantanny.

Back Orifice ma 2 warianty sequeli, Back Orifice 2000 wydany w 1999 roku i Deep Back Orifice przez francusko-kanadyjską organizację hakerską QHA.

2. Sakula

Sakula, znany również jako Sakurel i VIPER, to kolejny trojan zdalnego dostępu, który po raz pierwszy pojawił się w listopadzie 2012 roku. Był używany do ukierunkowanych włamań w 2015 roku. Sakula umożliwia przeciwnikowi uruchamianie interaktywnych poleceń oraz pobieranie i uruchamianie dodatkowych komponentów.

6 metod naprawy błędu pulpitu zdalnego systemu Windows 10 nie działa

6 metod naprawy błędu pulpitu zdalnego systemu Windows 10 nie działaGdy próbujesz podłączyć komputer zdalny, ale pojawia się błąd niedziałającego pulpitu zdalnego systemu Windows 10, możesz znaleźć metody naprawienia błędu w tym poście.

Czytaj więcej3. Sub7

Sub7, znany również jako SubSeven lub Sub7Server, jest Botnet RAT . Jego nazwa pochodzi od pisowni NetBus od tyłu (suBteN) i zamiany dziesięciu na siedem.

Zazwyczaj Sub 7 umożliwia niewykryty i nieautoryzowany dostęp. Tak więc jest zwykle uważany przez branżę bezpieczeństwa za konia trojańskiego. Sub7 pracował na systemach operacyjnych Windows 9x i Windows NT, aż do Windows 8.1.

Sub7 nie jest utrzymywany od 2014 roku.

4. Trujący Bluszcz

Trujący Bluszcz Keylogger RAT , zwany także Backdoor.Darkmoon, umożliwia rejestrowanie klawiszy, screen/ przechwytywanie wideo , administrowanie systemem, przesyłanie plików, kradzież haseł i przekazywanie ruchu. Został zaprojektowany przez chińskiego hakera około 2005 roku i został zastosowany w kilku znaczących atakach, w tym atakach Nitro na firmy chemiczne i złamaniu narzędzia uwierzytelniającego RSA SecurID, oba w 2011 roku.

5. Mroczna Kometa

DarkComet jest tworzony przez Jean-Pierre Lesueur, znanego jako DarkCoderSc, niezależnego programistę i kodera bezpieczeństwa komputerowego z Francji. Chociaż ta aplikacja RAT została opracowana w 2008 roku, zaczęła się rozpowszechniać na początku 2012 roku.

W sierpniu 2018 r. DarkComet został przerwany na czas nieokreślony, a jego pliki do pobrania nie są już oferowane na oficjalnej stronie internetowej. Powodem jest jego użycie w syryjskiej wojnie domowej do monitorowania aktywistów, a także obawa autora przed aresztowaniem z nieznanych powodów.

NanoCore RAT przejmie kontrolę nad Twoim komputerem

NanoCore RAT przejmie kontrolę nad Twoim komputeremMiej oko na NanoCore RAT, ponieważ jest bardziej niebezpieczny niż przeciętny RAT; zaatakuje system Windows i uzyska pełną kontrolę nad tym komputerem.

Czytaj więcejOprócz powyższych przykładów istnieje wiele innych trojanów zdalnego dostępu, takich jak CyberGate, Optix, ProRat, Shark, Turkojan i Wir . Pełna lista narzędzi RAT jest zbyt długa, aby się tu wyświetlać i wciąż rośnie.

Objawy wirusa szczurów

Jak sprawdzić, czy masz wirusa RAT? To trochę trudne. RAT są z natury ukryte i mogą wykorzystywać losową nazwę pliku lub strukturę ścieżki pliku, aby uniemożliwić identyfikację.

Zwykle a Wirus robaka RAT nie pojawia się na listach uruchomionych programów lub zadań, a jego działanie jest podobne do działania legalnych programów. Oprócz, Oprogramowanie szpiegujące RAT będzie zarządzać wykorzystaniem zasobów komputera i blokować ostrzeżenie o niskiej wydajności komputera. Ponadto hakerzy RAT zwykle nie zdradzają się, usuwając pliki lub przesuwając kursor podczas korzystania z komputera.

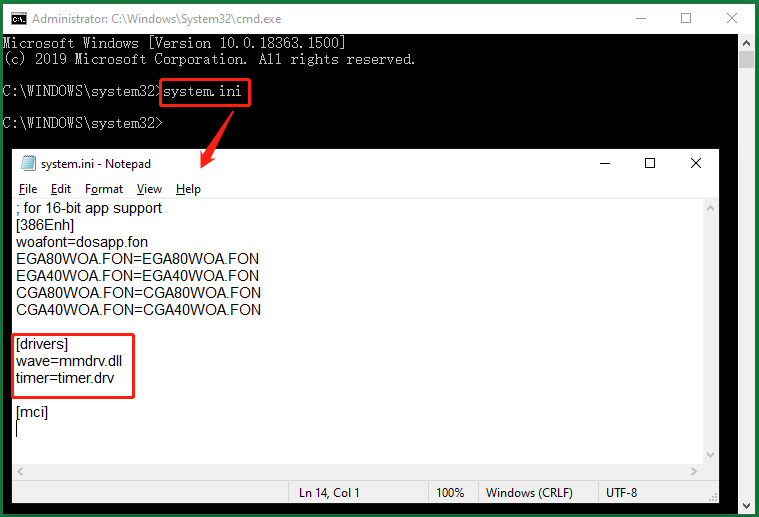

FYI: Użyj System.ini do identyfikacji infekcji RAT

Otwórz wiersz poleceń lepiej jako administrator, wpisz system.ini i naciśnij Wchodzić . Następnie pojawi się notatnik z kilkoma szczegółami systemu. Spójrz na kierowcy sekcja, jeśli wygląda to krótko, jak pokazuje poniższy obrazek, jesteś bezpieczny. jeśli są jakieś inne nieparzyste znaki, być może niektóre zdalne urządzenia mają dostęp do twojego systemu przez niektóre twoje porty sieciowe.

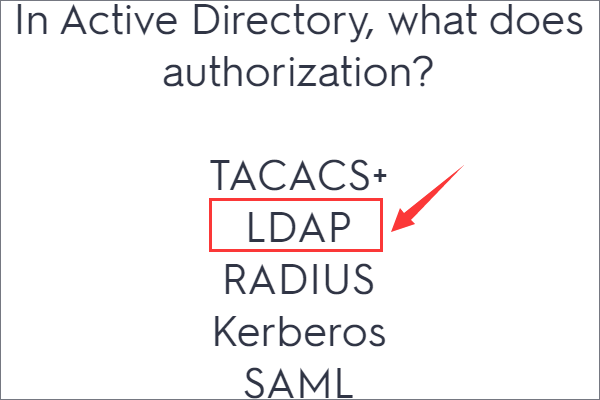

Wykrywanie trojanów zdalnego dostępu

Jak wykryć trojana zdalnego dostępu? Jeśli nie możesz zdecydować, czy używasz komputera z wirusem RAT, czy nie tylko na podstawie objawów (jest ich niewiele), musisz poprosić o pomoc zewnętrzną, na przykład poleganie na programach antywirusowych. Wiele popularnych aplikacji zabezpieczających jest dobrych Skanery antywirusowe RAT oraz Detektory szczurów .

Najlepsze narzędzia do usuwania trojanów zdalnego dostępu

- Avast

- AVG

- Avira

- Bitdefender

- Kaspersky

- Malwarebytes

- McAfee

- Microsoft Windows Defender

- Norton

- PC Matic

- Sophos

- Trend Micro

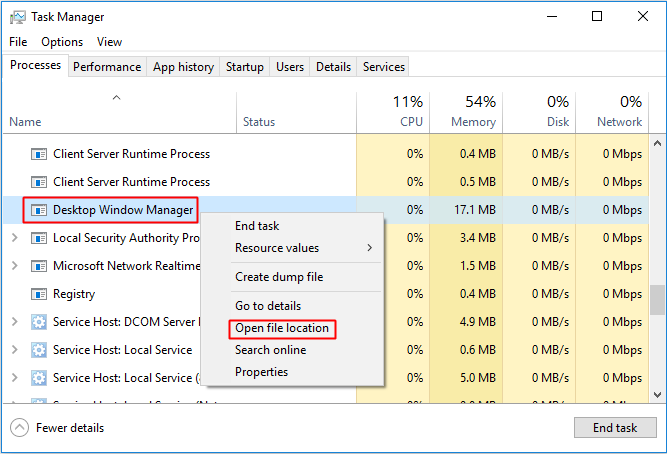

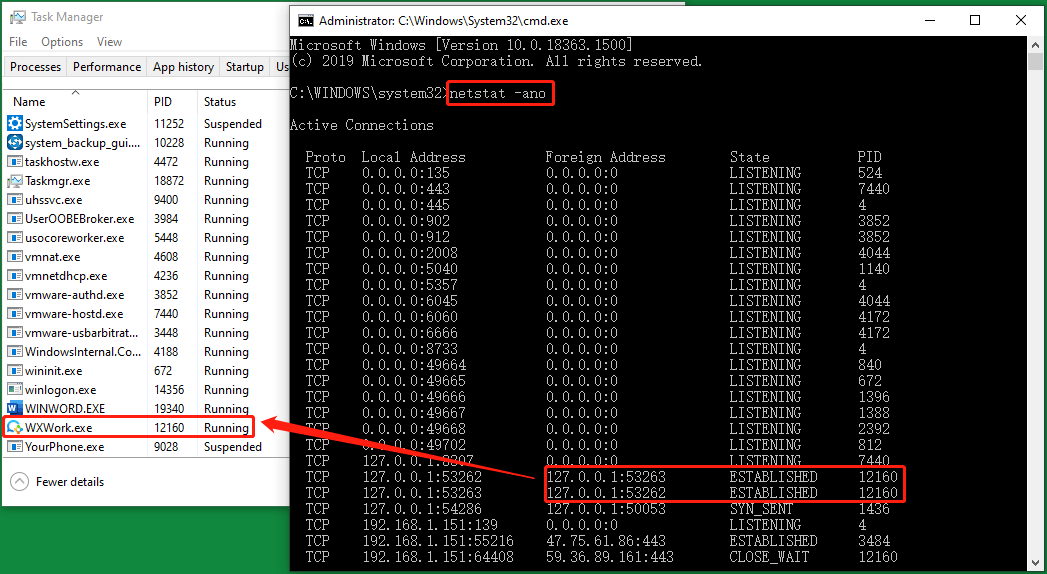

FIY: Znajdź RAT za pomocą CMD i Menedżera zadań

Możesz spróbować znaleźć podejrzane elementy razem z Menedżerem zadań i CMD. Rodzaj netstat -ano w wierszu polecenia i dowiedz się PID ustanowionych programów, które mają obcy adres IP i pojawiają się POWTARZALNIE. Następnie wyszukaj ten sam PID w Detale w Menedżerze zadań, aby znaleźć program docelowy. Nie oznacza to jednak, że docelowy program to na pewno RAT, tylko podejrzany program. Aby potwierdzić, że znaleziony program jest złośliwym oprogramowaniem RAT, potrzebna jest dalsza identyfikacja.

Możesz również użyć podejrzanego obcego adresu IP, aby znaleźć jego zarejestrowaną lokalizację online. Wiele stron internetowych, które mogą Ci w tym pomóc https://whatismyipaddress.com/ . Jeśli lokalizacja nie ma żadnego połączenia z Tobą, a nie z lokalizacją Twoich znajomych, firmy, krewnych, szkoły, VPN itp., prawdopodobnie jest to lokalizacja hakera.

Usuwanie trojana zdalnego dostępu

Jak usunąć trojana zdalnego dostępu? Lub, jak pozbyć się wirusa RAT?

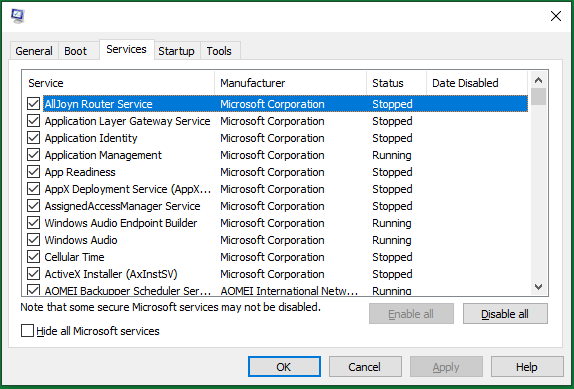

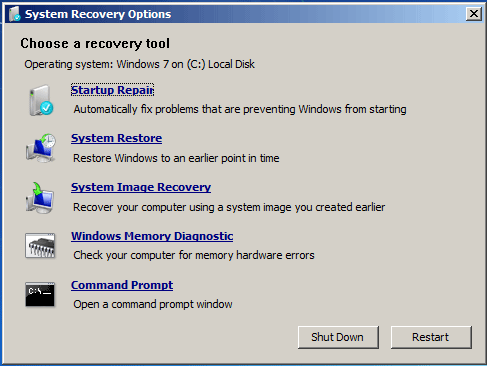

Scena 1

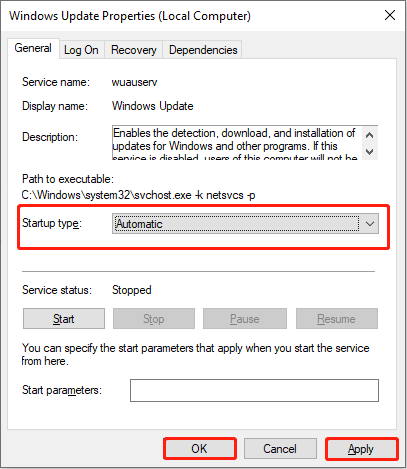

Jeśli możesz zlokalizować określone złośliwe pliki lub programy, po prostu usuń je z komputera lub przynajmniej zakończ ich procesy. Możesz to zrobić w Menedżerze zadań lub Narzędzie Windows MSConfig .

Rodzaj błędna konfiguracja w Windows Uruchom i naciśnij Wchodzić lub kliknij ok aby wywołać okno MSConfig. Tam przejdź do Usługi znajdź docelowe usługi i wyłącz je.

Po prostu uruchom ponownie komputer po odinstalowaniu lub zablokowaniu niektórych programów lub usług.

Etap 2

Zainstaluj i uruchom Usuwacz szczurów jak Malwarebytes Anti-Malware i Anti-Exploit, aby usunąć powiązane pliki i modyfikacje rejestru.

Etap 3

Użyj narzędzi sprawdzających, takich jak Autorun.exe, aby sprawdzić podejrzane pliki i programy, które uruchamiają się podczas uruchamiania systemu Windows.

Etap 4

Sprawdź połączenia sieciowe wychodzące lub przychodzące do twojego systemu, które nie powinny istnieć. Lub po prostu odetnij połączenie internetowe.

Jak uchronić się przed cyberatakiem RAT?

Podobnie jak w przypadku ochrony przed innymi zagrożeniami ze strony złośliwego oprogramowania sieciowego, w celu ochrony przed trojanami dostępu zdalnego należy unikać pobierania nieznanych elementów; aktualizować oprogramowanie antymalware i firewall, regularnie zmieniać nazwy użytkowników i hasła; (z perspektywy administratora) blokować nieużywane porty, wyłączać nieużywane usługi i monitorować ruch wychodzący.

#1 Unikaj pobierania z niezaufanych źródeł

Przede wszystkim najskuteczniejszą i najłatwiejszą prewencją nigdy nie jest pobieranie plików z niezabezpieczonych źródeł. Zamiast tego zawsze otrzymuj to, czego chcesz, z zaufanych, autoryzowanych, oficjalnych i bezpiecznych lokalizacji, takich jak oficjalne strony internetowe, autoryzowane sklepy i dobrze znane zasoby.

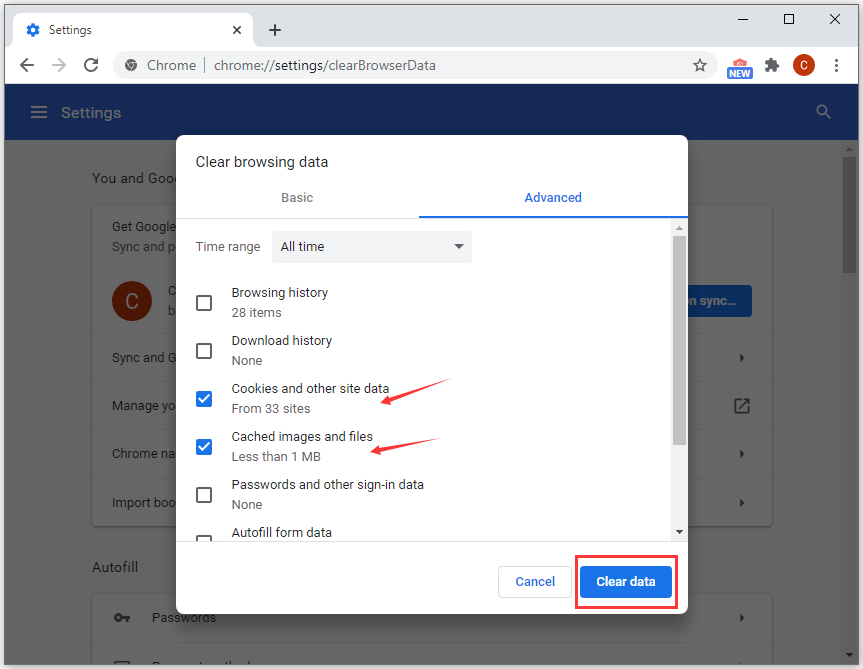

#2 Aktualizuj zapory i programy antywirusowe

Bez względu na to, jaką masz zaporę ogniową lub program antymalware, a nawet jeśli masz więcej niż jeden z nich, po prostu aktualizuj wszystkie te usługi bezpieczeństwa. Najnowsze wersje zawsze wykorzystują najnowsze technologie bezpieczeństwa i są specjalnie zaprojektowane dla aktualnych popularnych zagrożeń.

Wspomniane powyżej Malwarebytes i inne programy antywirusowe mogą również uniemożliwić początkowemu wektorowi infekcji włamanie do systemu.

#3 Regularnie zmieniaj nazwy użytkownika i hasła

Dobrym zwyczajem jest regularne zmienianie różnych kont, aby walczyć z kradzieżą kont, zwłaszcza haseł. Poza tym zaleca się skorzystanie z różnych funkcji bezpieczeństwa dostarczanych przez dostawców usług w celu zabezpieczenia kont, takich jak uwierzytelnianie dwuskładnikowe (2FA).

6 wykrytych złośliwych programów/18 rodzajów złośliwego oprogramowania/20 narzędzi do usuwania złośliwego oprogramowania

6 wykrytych złośliwych programów/18 rodzajów złośliwego oprogramowania/20 narzędzi do usuwania złośliwego oprogramowaniaCo to jest wykrywanie oprogramowania szpiegującego i złośliwego oprogramowania? Jak przeprowadzić wykrywanie złośliwego oprogramowania? Jak sprawdzić, czy jesteś zainfekowany złośliwym oprogramowaniem? Jak przetrwać ataki złośliwego oprogramowania?

Czytaj więcej#4 Uaktualnij swoje programy prawne

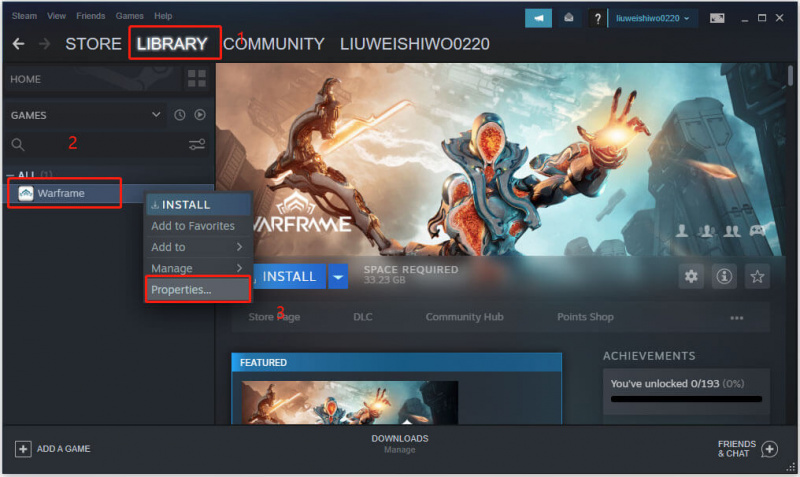

Ponieważ trojan zdalnego dostępu RAT prawdopodobnie będzie korzystał z legalnych aplikacji na twoim komputerze, lepiej uaktualnij te aplikacje do ich najnowszych wersji. Programy te obejmują przeglądarki, aplikacje do czatu, gry, serwery poczty e-mail, narzędzia wideo/audio/zdjęcia/zrzuty ekranu, aplikacje do pracy…

#5 Uaktualnij system komputerowy

Oczywiście nie zapomnij zaktualizować systemu operacyjnego najnowszymi aktualizacjami. Zwykle aktualizacje systemu zawierają łatki i rozwiązania dotyczące ostatnich luk w zabezpieczeniach, exploitów, błędów, bugów, tylnych drzwi i tak dalej. Aby zaktualizować system operacyjny, aby chronić całą maszynę!

Twórz kopie zapasowe plików przed wirusem RAT Software

Często zdarza się, że cyberRAT przez lata pozostają niewykryte na stacjach roboczych lub w sieciach. Wskazuje to, że programy antywirusowe nie są nieomylne i nie powinny być traktowane jako podstawowa ochrona RAT.

Co jeszcze możesz zrobić, aby chronić pliki komputera przed edycją, usunięciem lub zniszczeniem? Na szczęście nadal możesz odzyskać swoje dane po atakach złośliwego oprogramowania RAT, jeśli masz ich kopię zapasową. Jednak musisz wykonać kopię, zanim stracisz oryginalne pliki, za pomocą niezawodnego i wolnego od RAT narzędzia, takiego jak MiniTool ShadowMaker, który jest profesjonalnym i potężnym programem do tworzenia kopii zapasowych dla komputerów z systemem Windows.

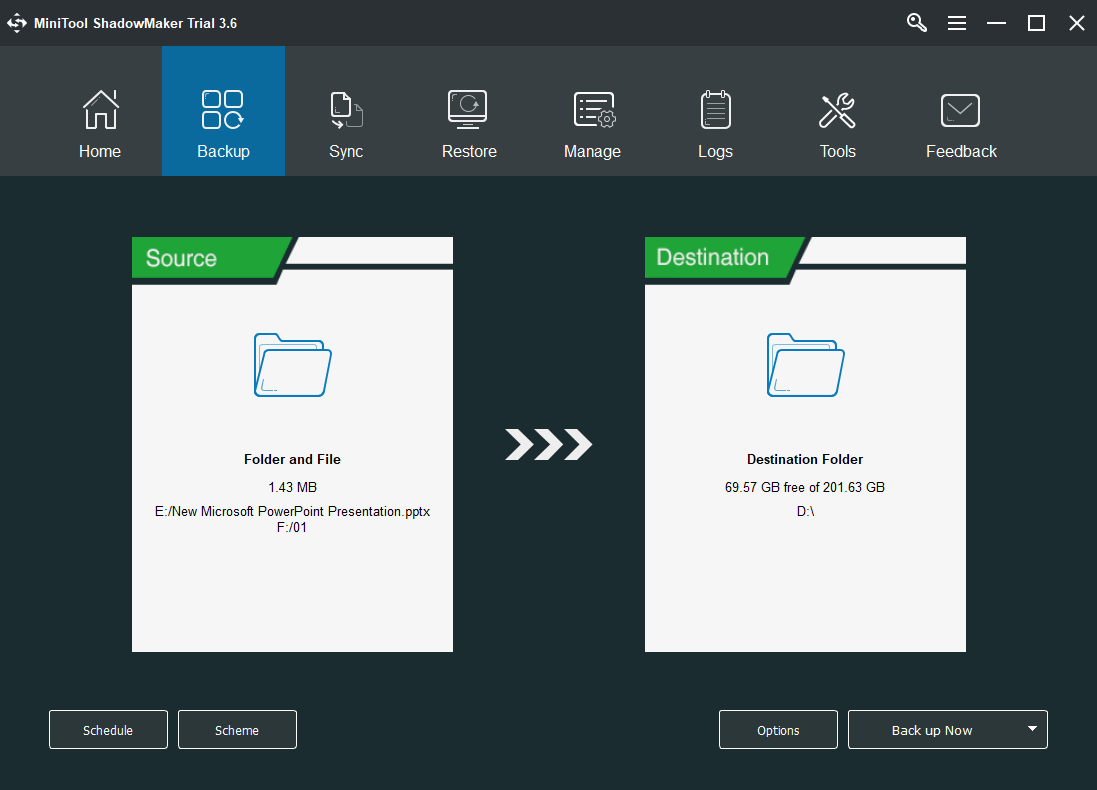

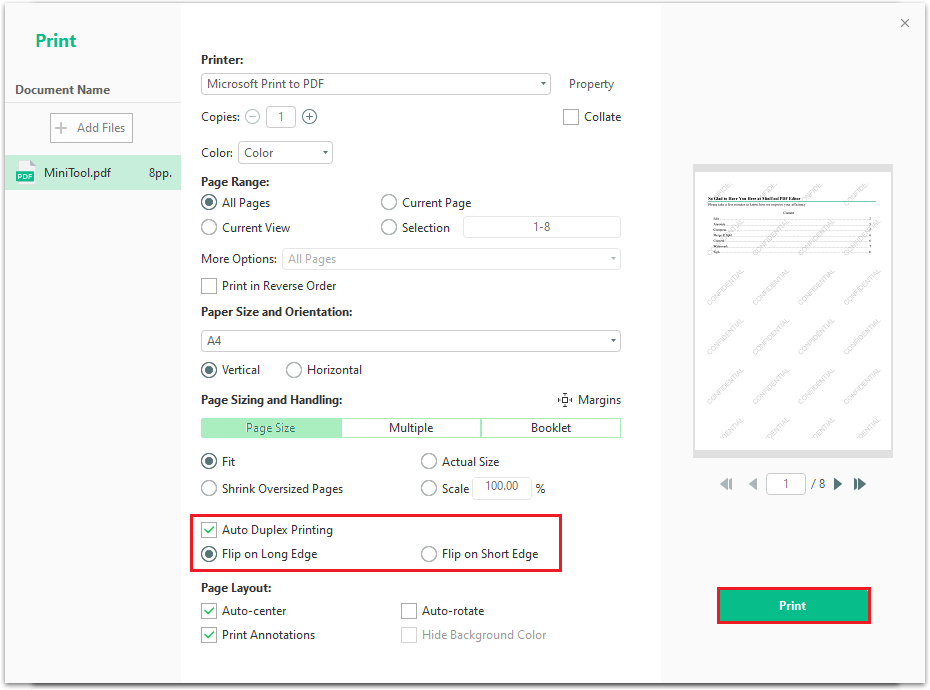

Krok 1. Pobierz MiniTool ShadowMaker z jego oficjalnej strony internetowej lub z wyżej autoryzowanego przycisku linku.

Krok 2. Zainstaluj i uruchom narzędzie na swoim komputerze.

Krok 3. Jeśli otrzymasz wersję próbną, zostaniesz poproszony o zakup płatnych wersji. Jeśli nie chcesz płacić, po prostu kliknij Zachowaj wersję próbną opcja w prawym górnym rogu, aby korzystać z funkcji procesowych, które są takie same jak cechy formalne, tylko z ograniczeniem czasowym.

Krok 4. Po wejściu do głównego interfejsu kliknij click Utworzyć kopię zapasową w górnym menu.

Krok 5. Na karcie Kopia zapasowa określ Źródło pliki, które planujesz skopiować i Miejsce docelowe lokalizację, w której chcesz zapisać obraz zapasowy.

Krok 6. Kliknij Utwórz kopię zapasową teraz w prawym dolnym rogu, aby przeprowadzić proces.

Reszta to czekanie na sukces zadania. Możesz ustawić harmonogram automatycznego tworzenia kopii zapasowych tych plików codziennie, co tydzień, co miesiąc lub podczas logowania/wylogowania systemu w powyższym kroku 5 przed uruchomieniem procesu lub na karcie Zarządzaj po zakończeniu procesu. Możesz także zdecydować, jakiego rodzaju kopie zapasowe mają być wykonywane, pełne, przyrostowe lub różnicowe , a także ile wersji obrazu kopii zapasowej ma być przechowywanych na wypadek braku miejsca.

![[Windows 11 10] Porównanie: obraz kopii zapasowej systemu vs dysk odzyskiwania](https://gov-civil-setubal.pt/img/backup-tips/89/windows-11-10-comparison-system-backup-image-vs-recovery-drive-1.png)