Jak uniknąć typowych błędów cyberbezpieczeństwa, które możesz popełnić

How To Avoid Common Cybersecurity Mistakes You Might Make

Dobrze, że podejmujesz pewne środki w celu ochrony komputera i danych. Jeśli jednak popełnisz błędy cyberbezpieczeństwa, wynik okaże się przeciwny do twojego życzenia. Teraz postępuj zgodnie z tym postem Minittle Ministry Aby sprawdzić, czy masz takie błędy i podejmujesz inicjatywę, aby je poprawić.

Co to jest bezpieczeństwo cybernetyczne?

Cyberbezpieczeństwo to praktyka ochrony systemów, sieci i programów przed atakami cyfrowymi. Cyberataki mają zwykle na celu uzyskanie dostępu, zmiany i niszczenia poufnych informacji, wymuszanie pieniędzy od użytkowników za pośrednictwem ransomware.

Obecnie jednak wdrażanie skutecznych środków bezpieczeństwa cybernetycznego jest trudne, ponieważ istnieje więcej zaawansowanych urządzeń, a atakujący stają się bardziej innowacyjne.

Poza tym ludzie popełnią błędy cyberbezpieczeństwa, co dodatkowo pogarsza niebezpieczeństwa związane z ich cyfrowym życiem. Przyjrzyjmy się teraz, jakie są wspólne pułapki.

Wspólne błędy cyberbezpieczeństwa i jak unikać pułapek cyberbezpieczeństwa

1. Użyj słabych, ponownie użytych lub tych samych haseł

Jeden z najczęstszych błędów cyberbezpieczeństwa popełniony przez przedsiębiorstwa i osoby często wynika z haseł, które są słabe, łatwe do odgadnięcia, ponownego użycia lub w kolejności sekwencyjnej. Hasło jest pierwszą linią obrony dla wszystkich kont online. Mimo to wciąż jest wielu użytkowników, którzy albo nie mogą wymyślić silnych haseł lub ponownie użyć tego samego hasła na wielu platformach.

Wszystkie one zwiększają ryzyko pęknięcia haseł przez hakerów i mogą prowadzić do utraty danych. Jeśli hakerzy używają algorytmów do wypróbowania milionów kombinacji, słabe lub ponownie wykorzystywane hasła można łatwo pęknąć.

Na przykład, jeśli haker przygotowuje sposób na inwazję konta e -mail i użyjesz tego samego hasła dla banku online, faktycznie dajesz hakerowi przewagę. Umożliwia to zagrożenie dla wszystkich konta przez hakowanie na jedno konto.

Jak uniknąć:

- Nigdy nie używaj haseł.

- Ustaw unikalne i silne hasło dla każdego konta, łącząc wielkie i małe litery, cyfry i znaki specjalne.

- Nie używaj łatwych do zgadywania informacji, takich jak urodziny, nazwiska itp.

- Włącz uwierzytelnianie wieloskładnikowe (MFA) w celu zwiększenia bezpieczeństwa.

- Wypróbuj nowe kombinacje haseł co około sześć miesięcy.

Chociaż pamiętanie tak wielu haseł może być trudne, warto zmniejszyć ryzyko, że atakujący uzyskiwanie dostępu do twojego konta jest tego warte.

Ponadto zdecydowanie sugeruje się przygotowanie planu odzyskiwania przed wystąpieniem problemu, ponieważ przez długi czas możesz być zablokowany z konta. Możesz dodać adres e -mail do odzyskiwania lub numer telefonu, aby można było się skontaktować, jeśli twoje konto zostanie zablokowane. W ten sposób możesz zbudować silną obronę cyfrową.

2. Przestarzałe oprogramowanie

Innym wspólnym błędem bezpieczeństwa cybernetycznego jest odkładanie aktualizacji oprogramowania. Uduszanie aktualizacji sprawiają, że Twój system jest podatny na indrea i ataki hakerów, ujawniając Twoje urządzenia, dane i prywatność na ryzyko. Hakerzy zawsze szukają luk systemowych, aby zaatakować Twoje urządzenia i rozpocząć ataki.

Ponadto, jeśli opóźnisz aktualizację, niektóre z nich będą wykonywać automatycznie, często w niewygodnych momentach. Może to zakłócić Twój przepływ pracy, a czasem nawet spowodować awarię programów.

Jak uniknąć :

- Gdy nowa wersja stanie się dostępna, natychmiast zaktualizuj oprogramowanie.

- Skonfiguruj funkcje automatycznej aktualizacji systemu operacyjnego i aplikacje.

- Regularnie aktualizuj oprogramowanie na swoich urządzeniach.

Ważne jest, aby terminowa aktualizacja oprogramowania jest niezbędna do utrzymania zdrowego i bezpiecznego życia cyfrowego. Aktualizacje zwykle zawierają środki ochrony i kluczowe łatki bezpieczeństwa do naprawy błędów i problemów. Nie wszystkie systemy oprogramowania automatycznie wyszukują nowe wersje, więc czasami musisz ręcznie szukać aktualizacji.

W każdym środowisku inwestowanie w aktualizację może zapewnić, że system pozostaje bezpieczny i zmniejsza ryzyko wniesione przez luki w zakresie bezpieczeństwa.

3. Brak uwierzytelnienia wieloczynnikowego

Uwierzytelnianie wieloskładnikowe (MFA), to funkcja bezpieczeństwa, która dodaje dodatkową warstwę bezpieczeństwa wrażliwych danych podczas logowania. Wymaga to weryfikacji wielokrotnej tożsamości w celu zweryfikowania tożsamości użytkownika, zwykle obejmującej hasło, odciski palców lub rozpoznawanie twarzy. Pomaga zapobiec nieautoryzowanemu dostępowi do Twojego konta, chyba że na to pozwolisz.

Niektóre osoby, a nawet przedsiębiorstwa mogą przeoczyć tę prostą i skuteczną funkcję, ponieważ nie chcą przejść przez wiele kroków weryfikacji. Jednak to narzędzie wielopoziomowe zmniejsza możliwość zhakowania, nawet jeśli hasło jest zagrożone.

Jak uniknąć :

Większość systemów lub oprogramowania wymaga od użytkowników wprowadzania ustawień konta, wyboru uwierzytelniania MFA lub dwuskładnikowego i wyboru metody, takiej jak e-mail, SMS lub aplikacja do uwierzytelniania. Podczas jej włączania wyśle wiersz na urządzeniu mobilnym, aby umożliwić próby logowania.

Chociaż korzystanie z MFA do logowania wymaga nieco więcej czasu i wysiłku, znacznie zwiększa bezpieczeństwo i pozwala uniknąć potencjalnego wycieku danych. To tak, jakby dodać drugi zamek do życia cyfrowego.

4. Brak szkolenia w zakresie świadomości bezpieczeństwa

Błąd ludzki pozostaje główną przyczyną problemów z cyberbezpieczeństwem. W ten sposób jeden z błędów bezpieczeństwa komputerowego nie jest wystarczające szkolenie pracowników nie jest już dziwne. Przedsiębiorstwa lub organizacje często kupują na rynku najnowsze i najpotężniejsze technologie i systemy bezpieczeństwa, ale nie zdają sobie sprawy, że pracownicy są jednym z najpoważniejszych zagrożeń bezpieczeństwa cybernetycznego.

Jeśli Twoi pracownicy nie wiedzą, kiedy mieć oko na podejrzane działania i jak zareagować, pozostawiłeś sobie ogromną lukę w ryzyku. Bez odpowiedniego szkolenia mogą nieumyślnie narazić firmę hakerom.

Jak uniknąć :

- Zapewnij pracownikom szkolenie, jak uniknąć atakowania przez hakerów.

- Regularnie przeprowadzaj szkolenia dotyczące identyfikacji metod ataku, takich jak phishing, wtargnięcie e -maila i złośliwe oprogramowanie oraz sposób ochrony poufnych informacji.

- Połącz z faktyczną sytuacją przedsiębiorstwa, aby osiągnąć najlepszy efekt treningowy.

5. Kliknij podejrzane linki i załączniki e -mailowe

Jednym z błędów cyberbezpieczeństwa jest oszustwa phishingowe. Cyberprzestępcy często ukrywają złośliwe powiązania za uzasadnione, co utrudnia odróżnienie prawdziwego od podróbki. W dzisiejszym cyfrowym środowisku złośliwe linki mogą pojawiać się w pozornie uzasadnionych wiadomościach e -mail lub nieszkodliwych postach w mediach społecznościowych. Jeśli nie jesteś wystarczająco ostrożny, wszystkie mogą stać się kanałami dla złośliwego oprogramowania i hakerów.

Cyberprzestępcy wykorzystują ludzki strach, pilność lub ciekawość manipulowania potencjalnymi ofiarami. Na przykład e -mail, który twierdził, że pochodzi z banku, może poprosić Cię o natychmiastową weryfikację szczegółów konta, aby uniknąć zawieszenia konta. Kliknięcie linku może prowadzić do fałszywej strony internetowej zaprojektowanej w celu kradzieży twoich informacji.

Dlatego ataki phishingowe pozostają jedną z najskuteczniejszych metod dla cyberprzestępców do kradzieży wrażliwych informacji. Jak Unikaj e -maili phishingowych ?

Jak uniknąć :

- Bądź czujny. Przed otwarciem linku z wiadomości e -mail lub wiadomości z nieznanego źródła, unosisz się nad nim, aby wyświetlić adres URL i zweryfikować tożsamość nadawcy, nawet jeśli wydaje się to uzasadnione.

- Zmniejsz e -maile phishingowe w skrzynce odbiorczej za pomocą filtrów spamowych.

- Staraj się zrozumieć powszechne taktyki phishingowe i zachować na bieżąco nowe metody oszustwa.

- Upewnij się, że bezpieczeństwo urządzeń pobierając najnowsze oprogramowanie antywirusowe.

6. Użyj niezabezpieczonego publicznego Wi-Fi

Wi-Fi jest zarówno wygodą, jak i potencjalnym zagrożeniem. Hakerzy mogą monitorować użytkowników, którzy korzystają z niezaszyfrowanych publicznych sieci Wi-Fi, uzyskując w ten sposób prywatne informacje użytkowników.

Gdy osoba łączy się z publiczną siecią Wi-Fi, wszystkie jego hasła, e-maile, dane karty kredytowej i każde działanie online, które prowadzi w tej sieci, zostaną uzyskane przez innych w sieci.

Jak uniknąć :

- Nie uzyskaj dostępu do swoich danych osobowych w publicznych sieciach Wi-Fi. Kiedy musisz połączyć się z publicznym Wi-Fi, upewnij się, że za pośrednictwem VPN, który szyfruje transmisję danych w celu ochrony prywatności.

- Użyj sieci danych telefonu komórkowego, ponieważ jest ona często bezpieczniejsza.

7. Nie doceniaj zagrożeń

Media społecznościowe stały się skarbnicą dla cyberprzestępców w celu uzyskania dużej liczby danych osobowych. Od urodzin i adresów udostępnianie wrażliwych informacji bez odpowiedniego szyfrowania wystawia Cię na wyciek informacji i naruszenie prywatności.

Wszystkie trywialne szczegóły udostępnione online mogą być w pełni wykorzystane. Zwykle hakerzy i oszustowie używają scentralizowanych źródeł, aby odpowiedzieć na pytania dotyczące bezpieczeństwa, wysyłać e -maile phishingowe i popełniać oszustwo. Na przykład, jeśli ktoś opublikuje informacje o nadchodzącej podróży, odkryje, że konkretna rodzina jest tymczasowo niezajęta.

Jak uniknąć :

- Nie udostępniaj poufnych informacji, takich jak pełne daty porodu, adresy domowe lub numery telefonów.

- Użyj ustawień prywatności, aby ograniczyć, kto może przeglądać Twoje posty i dane osobowe.

- Otrzymując zaproszenia do znajomych, upewnij się, że znasz tę osobę i zaufaj jej.

- Szyfrować pliki oraz poufne e -maile dla dodatkowej ochrony.

8. Polegaj na samym antywirusom

Poleganie na antywirusach może być błędami cyberbezpieczeństwa. Oprogramowanie antywirusowe zawsze było złotym standardem w zakresie bezpieczeństwa cybernetycznego. Pomaga skanować pliki, aby szukać znanych wirusów, a niektóre mają nawet usługi do radzenia sobie ze złośliwym oprogramowaniem.

Jednak ataki cyberprzestępców rozwijają się i poprawia. Chociaż antywirus nadal ma pewien wpływ, strategie bezpieczeństwa cybernetycznego nie powinny polegać wyłącznie na nim.

Jak uniknąć :

- Upewnij się, że oprogramowanie antywirusowe jest zawsze aktualne.

- Włącz bloker wyskakującego, aby zapobiec pojawieniu się niebezpiecznych linków na ekranie.

- Nigdy nie wyłączaj kontroli konta użytkownika Windows (UAC), nawet jeśli może to być denerwujące. Jeśli wyłączysz powiadomienia, zapewniasz hakerom puste czek, ponieważ będą mogli wprowadzić zmiany w komputerze bez Twojej zgody.

9. Przeglądaj kopię zapasową danych

Cyberataki może powodować szkody lub utratę danych. Ponadto, gdy niektóre ataki sieją spustoszenie w życiu cyfrowym, szybkie działanie ma kluczowe znaczenie dla zminimalizowania konsekwencji. Jeśli jednak nie wykonałeś kopii zapasowych danych dla swoich urządzeń i nie wiesz, jak wyzdrowieć po tych katastrofach, szkody mogą być poważne.

Jak uniknąć :

- Utwórz kopie zapasowe dla swojego komputera i kluczowych danych.

- Zrób plan ochrony, który weźmiesz i upewnij się, że jest on dostępny w nagłych wypadkach.

Chroń swoje dane za pomocą Minitool ShadowMaker

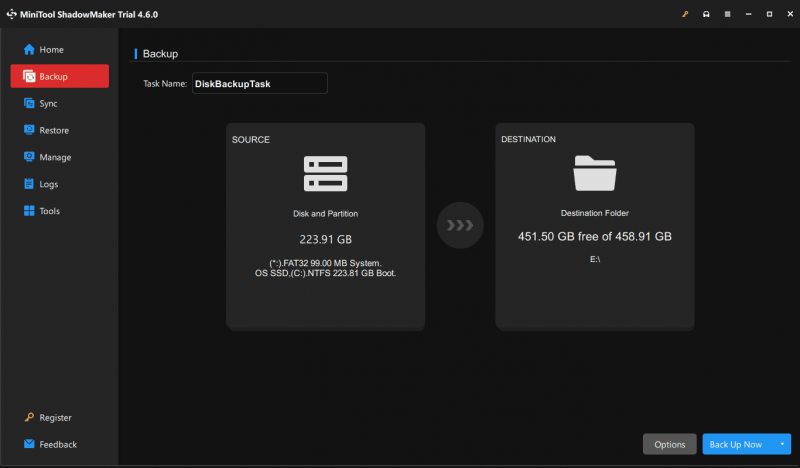

W odpowiedzi na plan ochrony danych i rozrywki, zdecydowanie zalecamy utworzenie obrazu systemu na komputerze. W ten sposób bez względu na to, że komputer się rozkłada z jakiegokolwiek powodu, zawsze możesz przywrócić go do ożywienia dzięki utworzonemu obrazowi systemu.

Mówiąc o kopia zapasowa systemu , kawałek Oprogramowanie do tworzenia kopii zapasowych na komputerze Nazywany Minitool Shadowmaker naprawdę zasługuje na próbę. Ten bezpłatny program jest prosty do obserwowania i użycia dla początkujących użytkowników. Jest znany z rozwiązania do tworzenia kopii zapasowych systemu jednego kliknięcia, które tworzy pełną migawkę obecnego systemu operacyjnego.

Oprócz kopii zapasowej systemu, synchronizacji plików, kopii zapasowej partycji, Kopia zapasowa danych Wspierające są również kopie zapasowe dysku i klonowanie dysku.

Oto szczegółowy samouczek na temat regularnego tworzenia kopii zapasowych systemu za pomocą MiniTool ShadowMaker.

Krok 1. Pobierz, zainstaluj i uruchom ten 30-dniowy bezpłatny próba, aby wprowadzić swój główny interfejs.

Minitool ShadowMaker Proces Kliknij, aby pobrać 100% Czysty i bezpieczny

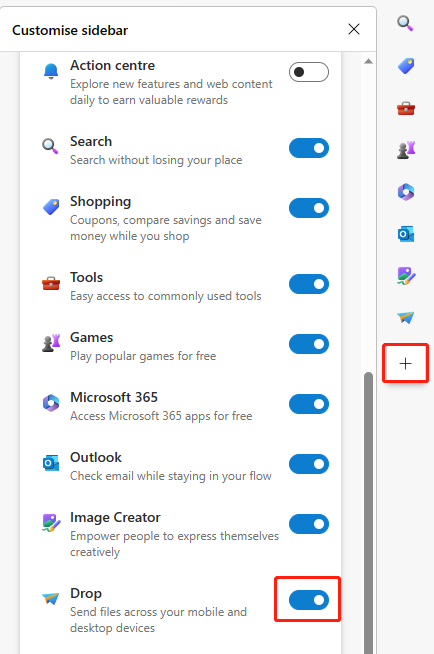

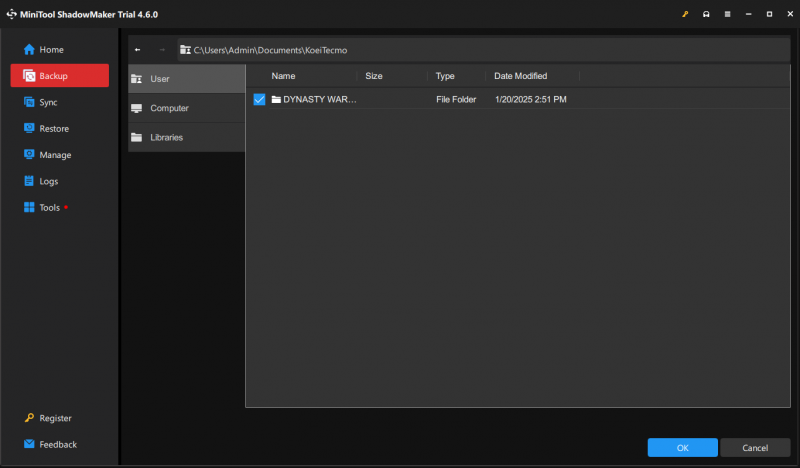

Krok 2. Przejdź do Kopia zapasowa strona. Jak widać, partycje wymagane systemem są domyślnie wybierane ŹRÓDŁO , więc możesz tylko iść MIEJSCE DOCELOWE Aby wybrać ścieżkę do przechowywania.

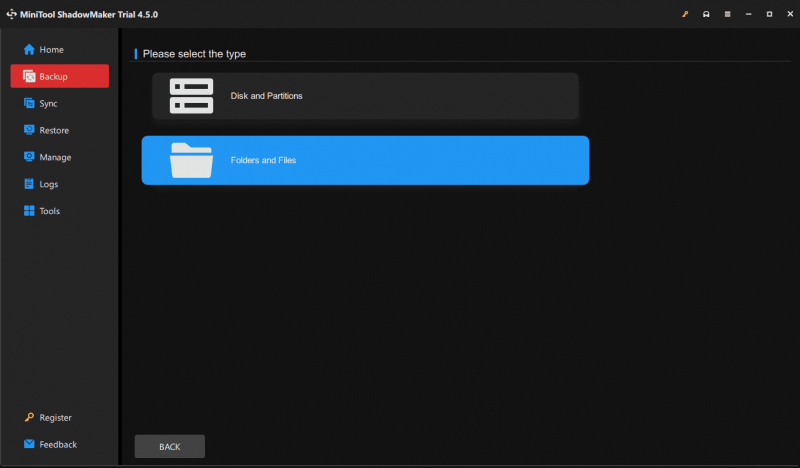

Aby utworzyć kopię zapasową plików, przejdź do Źródło> Foldery i pliki > Wybierz potrzebną treść.

Krok 3. Ponieważ kopia zapasowa jest długoterminową rzeczą, jest wysoce zalecane zaplanowanie zadania tworzenia kopii zapasowych. Kliknij Opcje w prawym dolnym rogu.

① Ustaw parametry zaawansowane w Opcje tworzenia kopii zapasowych Zgodnie z Twoimi potrzebami.

② Włącz dalej Schemat kopii zapasowej > Wybierz odpowiedni tryb tworzenia kopii zapasowych, aby zaoszczędzić przestrzeń i czas.

③ Włącz dalej Ustawienia harmonogramu > Odbierz czas czasowy na tworzenie kopii zapasowych danych codziennie, co tydzień, co miesiąc lub na wydarzeniach.

Krok 4. Kliknij Cofnij się teraz Aby natychmiast zainicjować proces.

Ostateczne myśli

Po przeczytaniu tego przewodnika możesz zrozumieć, że niezbędne jest zachowanie czujności i proaktywne w świecie, w którym ewoluują cyberprzestępstwa. Musisz zrozumieć, jakie popularne błędy cyberbezpieczeństwa są i są zgodne z podstawowymi zasadami bezpieczeństwa danych, takimi jak korzystanie z silnych haseł, ostrożność w e -mailu, tworzenie kopii zapasowych danych i nie tylko.

Jeśli istnieją jakieś trudności lub zmartwienia podczas korzystania z MiniTool Shadowmaker, nie wahaj się skontaktować z naszym zespołem wsparcia za pośrednictwem [chroniony e -mail] . Cieszymy się, że możemy ci pomóc.

![[Rozwiązany] Przeglądarka zdjęć systemu Windows nie może otworzyć tego obrazu Błąd [MiniTool Tips]](https://gov-civil-setubal.pt/img/data-recovery-tips/10/windows-photo-viewer-cant-open-this-picture-error.png)

![5 przydatnych metod naprawiania niedziałającego programu Avast VPN w systemie Windows [MiniTool Tips]](https://gov-civil-setubal.pt/img/backup-tips/50/5-useful-methods-fix-avast-vpn-not-working-windows.jpg)

![Nie można pobrać niczego na komputer z systemem Windows 10 [rozwiązane]](https://gov-civil-setubal.pt/img/partition-disk/52/can-t-download-anything-windows-10-computer.png)

![Jak wyświetlić zbuforowaną wersję stron internetowych w Chrome: 4 sposoby [Wiadomości MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/86/how-view-cached-version-webpages-chrome.png)

![[ROZWIĄZANE] Jak odzyskać dane z dysku twardego martwego laptopa (2021) [MiniTool Tips]](https://gov-civil-setubal.pt/img/data-recovery-tips/52/how-recover-data-from-dead-laptop-hard-drive.jpg)

![Najlepsze 3 sposoby na niezaimplementowanie programu Microsoft Outlook [Wiadomości MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/79/top-3-ways-microsoft-outlook-not-implemented.png)

![Jak pamięć o dostępie swobodnym (RAM) wpływa na wydajność komputera? [Wskazówki dotyczące Mininarzędzia]](https://gov-civil-setubal.pt/img/data-recovery/2E/how-random-access-memory-ram-affects-your-pc-s-performance-minitool-tips-1.png)

![[Rozwiązany!] Minecraft Kod wyjścia -805306369 – Jak to naprawić?](https://gov-civil-setubal.pt/img/news/5E/resolved-minecraft-exit-code-805306369-how-to-fix-it-1.png)