Czym jest cyberbezpieczeństwo? Wyjaśnienie rodzajów cyberbezpieczeństwa

What Is Cybersecurity Types Of Cybersecurity Explained

Czym jest cyberbezpieczeństwo? Ludzie często słyszeli o tej nazwie, jeśli chodzi o działania cybernetyczne. Wraz ze wzrostem zagrożeń cybernetycznych ludzie aktywnie poszukują skutecznych sposobów radzenia sobie z nimi, co jest ściśle powiązane z cyberbezpieczeństwem. Ten post z MiniNarzędzie przekażemy więcej informacji na temat tej koncepcji.Czym jest cyberbezpieczeństwo?

Kiedy po raz pierwszy zobaczyłeś to słowo, możesz zadać sobie pytanie dotyczące cyberbezpieczeństwa – czym jest cyberbezpieczeństwo? Większość ludzi ma ogólne pojęcie o tym, co to oznacza, ale nie wie, jak ważne jest cyberbezpieczeństwo. Sprawdźmy teraz, jak ludzie to definiują.

Cyberbezpieczeństwo to zestaw środków, praktyk i rozwiązań technologicznych mających na celu zapobieganie i łagodzenie skutków ataki komputerowe na Twoich komputerach, serwerach, urządzeniach mobilnych, sieciach, programach, systemach, danych, aktywach finansowych itp.

Zwykle nie ma znaczenia, jakie środki zastosujesz w celu obrony przed atakami cybernetycznymi i ochrony przed nieuprawnionym wykorzystaniem systemów, sieci i technologii, które zostały zaangażowane w zakres cyberbezpieczeństwa.

Rodzaje cyberbezpieczeństwa

Silna strategia cyberbezpieczeństwa dobrze chroni Twoją infrastrukturę IT i domeny. Cyberbezpieczeństwo to szeroka dziedzina obejmująca kilka dyscyplin i możemy ją podzielić na różne typy.

Bezpieczeństwo sieci

Bezpieczeństwo sieci to praktyka polegająca na ochronie podstawowej infrastruktury sieciowej przed nieautoryzowanym dostępem, niewłaściwym użyciem lub kradzieżą. Integralność sieci komputerowej i znajdujących się w niej danych to także cele ochrony w zakresie bezpieczeństwa sieci, zapewniające użyteczność i wiarygodność sieci.

Dzięki zabezpieczeniom sieci można zapewnić ciągłą wysoką wydajność sieci oraz poufność, integralność i dostępność danych w sieci. Nawet przy ewoluujących metodach ataków sieciowych ludzie nadal mogą polegać na kontroli dostępu, program antywirusowy i antymalware , analityka behawioralna, zapobieganie utracie danych , piaskownica , i więcej. aby lepiej chronić Twoje działania w cyberprzestrzeni.

Bezpieczeństwo w chmurze

Bezpieczeństwo w chmurze to zestaw środków i technologii opartych na sieciach opartych na chmurze, mających na celu ochronę infrastruktury, aplikacji i danych opartych na chmurze. Bezpieczeństwo w chmurze dotyczy zasobów chmurowych i wymaga solidnych rozwiązań do zarządzania tożsamością i dostępem w celu definiowania i egzekwowania uprawnień dla użytkowników i aplikacji.

To posunięcie może skutecznie chronić bezpieczeństwo klientów korzystających z chmury, w tym ich zasobów chmurowych, a także wizualizować ich środowiska chmurowe.

Bezpieczeństwo punktów końcowych

Bezpieczeństwo punktów końcowych to praktyka polegająca na zabezpieczaniu punktów końcowych lub punktów wejścia urządzeń użytkowników końcowych, takich jak komputery stacjonarne, laptopy i urządzenia mobilne, przed wykorzystaniem i włamaniem.

Endpoint Security może zapewnić szczegółowe i responsywne zabezpieczenia na poziomie punktu końcowego, mające na celu zabezpieczenie całej sieci i jej punktów końcowych. Najczęstszym przykładem tradycyjnego zabezpieczenia punktu końcowego jest oprogramowanie antywirusowe.

Mobilne zabezpieczenia

Bezpieczeństwo urządzeń mobilnych ma na celu zapewnienie procedur ochrony urządzeń mobilnych, takich jak smartfony, tablety i laptopy, a także umożliwia ochronę informacji osobistych i biznesowych przechowywanych na urządzeniach mobilnych i przesyłanych z nich.

Na przykład uwierzytelnianie i autoryzacja na urządzeniach mobilnych zapewnia wygodę, ale także zwiększa ryzyko. Dane przesyłane są pomiędzy telefonami komórkowymi, co w każdej chwili wiąże się z ryzykiem wycieku informacji. Oprogramowanie szpiegowskie Pegasus to jedno z najczęstszych zagrożeń zagrażających bezpieczeństwu urządzeń mobilnych. Dlatego bezpieczeństwo urządzeń mobilnych jest tak ważne.

Bezpieczeństwo Internetu Rzeczy

Bezpieczeństwo IoT oznacza bezpieczeństwo Internetu rzeczy, które wiele firm wykorzystuje w celu zwiększenia produktywności i lepszego wglądu w swoje działania. Ponieważ w sieciach korporacyjnych rozmieszczonych jest kilka urządzeń sieciowych, dzięki czemu dostęp do wrażliwych danych i krytycznych systemów jest łatwy, niektórzy specjaliści zajmują się rozwojem bezpieczeństwa IoT, aby zabezpieczyć firmę przed zagrożeniami cybernetycznymi.

Stopniowo bezpieczeństwo IoT staje się istotnym elementem korporacyjnej strategii cyberbezpieczeństwa, ponieważ ogranicza ryzyko stwarzane przez te niezabezpieczone urządzenia połączone w sieć.

Bezpieczeństwo aplikacji

Co to jest bezpieczeństwo aplikacji? Jak sama nazwa wskazuje, oznacza to projektowanie, kodowanie i konfigurowanie aplikacji w celu zapobiegania i obrony przed zagrożeniami cybernetycznymi, a także większe skupienie się na identyfikowaniu i naprawianiu luk w oprogramowaniu aplikacji.

Istnieje inne podobne słowo – bezpieczeństwo aplikacji internetowych. Ich niuans polega na tym, że chronią różne cele, a ten jest skłonny zajmować się bezpieczeństwem stron internetowych, aplikacji internetowych i usług internetowych.

Bezpieczeństwo informacji

Naruszenie danych stało się poważnym problemem i prywatność w Internecie łatwo jest ujawnić się publicznie w wyniku niektórych cyberataków. Nawiasem mówiąc, naruszenie ochrony danych może spowodować znaczną utratę reputacji firmy. Stan ten często ma miejsce w przypadku konkurencji rynkowej. Bezpieczeństwo informacji jest ważne zarówno ze względów osobistych, jak i biznesowych.

Obejmuje to ochronę danych osobowych, informacji finansowych oraz informacji wrażliwych i poufnych przechowywanych zarówno w formie cyfrowej, jak i fizycznej. Bezpieczeństwo informacji może chronić je przed niewłaściwym wykorzystaniem, nieautoryzowany dostęp , zakłócenia itp.

Aby wzmocnić bezpieczeństwo informacji, coraz więcej firm będzie ustanawiać standardy bezpieczeństwa systemów informatycznych i ograniczania ryzyka. Jednocześnie użytkownicy muszą zwiększyć swoją świadomość podczas korzystania z mediów społecznościowych lub innego oprogramowania/stron internetowych wymagających prywatnych informacji.

Zero zaufania

Zero Trust to model bezpieczeństwa, który zapewnia ścisłą kontrolę dostępu i wymaga, niezależnie od tego, kim jesteś, czy jesteś w sieci organizacji, czy poza nią, uwierzytelniania i ciągłej weryfikacji pod kątem konfiguracji zabezpieczeń. Domyślnie po zastosowaniu strategii bezpieczeństwa Zero Trust w zakresie dostępu nikt nie będzie ufany. Dlatego tak nazywa się.

Typowe zagrożenia cyberbezpieczeństwa

Powyżej przedstawiono kilka typowych rodzajów cyberbezpieczeństwa. Jakiego rodzaju zagrożenia cyberbezpieczeństwa często zdarzają się podczas Twoich działań online? Przyjrzyj się temu, a gdy się pojawią, możesz poprawić swoje wyniki w zakresie cyberbezpieczeństwa.

Złośliwe oprogramowanie

Złośliwe oprogramowanie często odnosi się do złośliwego oprogramowania zainstalowanego na urządzeniu bez zgody użytkownika i po cichu rozpoczyna serię zakłóceń w systemie i sieci. Mogą ujawnić prywatne informacje, uzyskać nieautoryzowany dostęp do informacji lub systemów, pozbawić dostępu do danych itp.

W obliczu tego niebezpieczeństwa większość ludzi decyduje się na instalację anty-malware do ochrony komputera w czasie rzeczywistym. Jest to jedna ze skutecznych metod.

Aby sprawdzić, czy Twój komputer jest zainfekowany złośliwym oprogramowaniem, pomocny będzie ten artykuł: Jaki jest możliwy objaw złośliwego oprogramowania na komputerze? 6+ Objawy .

Oprogramowanie ransomware

Ransomware ma na celu trwałe szyfrowanie plików na urządzeniu, uniemożliwiając korzystanie z wszelkich plików i systemów, które się na nich opierają. Hakerzy często wykorzystują tę okazję i żądają zapłaty okupu, w przeciwnym razie dane stracą dane na zawsze.

Kiedy natkniesz się na tego typu zagrożenie, możesz najpierw odłączyć się od Internetu, usunąć wszystkie połączenia, a następnie wypróbować narzędzie do odszyfrowywania oprogramowania ransomware, aby odzyskać dostęp.

Wyłudzanie informacji

Celem phishingu jest kradzież lub uszkodzenie wrażliwych danych poprzez nakłonienie ludzi do ujawnienia danych osobowych. Mogą wykorzystywać e-maile, strony internetowe lub wiadomości innych osób jako kanały rozpowszechniania oszustw. Aby uchronić się przed phishingiem, powinieneś nauczyć się, jak to zrobić rozpoznawać je i unikać . Stosowanie lepszych sposobów wzmacniania bezpieczeństwa prywatności jest dla Ciebie bardzo ważne.

Ataki DDoS

Ataki DDoS mają na celu utworzenie zatorów poprzez wykorzystanie całej dostępnej przepustowości między celem a większym Internetem, przytłaczając system docelowy. Istnieje wiele rodzajów ataków DDoS i jeśli chcesz wiedzieć, jak im zapobiegać, zapoznaj się z tym postem: Co to jest atak DDoS? Jak zapobiegać atakom DDoS .

Łatwe rozwiązania w zakresie cyberbezpieczeństwa

Wskazówka 1: Używaj silnych haseł

Zwykle ochrona hasłem stanowi pierwszą ochronę przed cyberprzestępcami i ich nieautoryzowanym dostępem do Twoich kont, urządzeń i plików, dlatego ważne jest, aby uaktualnić pierwszą warstwę ochrony. Jak stworzyć silne hasło? Oto kilka porad:

- Co najmniej 12 znaków i 14 lub więcej jest lepsze.

- Uwzględnione są wielkie i małe litery, cyfry i symbole.

- Unikaj używania słów, które można łatwo znaleźć lub odgadnąć.

- Nie używaj tych samych haseł, co poprzednie lub te używane na innych kontach.

- Nie zapisuj ani nie przekazuj haseł e-mailem, wiadomościami błyskawicznymi ani żadnymi innymi środkami komunikacji.

- Natychmiast zmieniaj hasła do kont, co do których istnieje podejrzenie, że mogły zostać naruszone.

- Włącz uwierzytelnianie wielopoziomowe, jeśli jest dostępne.

Wskazówka 2: Unikaj korzystania z sieci publicznej

Sieć publiczna jest dostępna dla każdego i jest ogólnie otwarta, co ułatwia włamanie i powoduje szeroką gamę ofiar. Jak dotąd słyszeliśmy o wielu potencjalnych technikach stosowanych przez hakerów w celu wykorzystania publicznych sieci Wi-Fi i naruszenia poufnych danych.

Na przykład użytkownicy publicznych sieci Wi-Fi są głównymi celami ataków MITM (Man-in-the-Middle). Hakerzy mogą uzyskać dostęp do danych ludzi za pośrednictwem otwartej sieci i dodatkowo zyskać prywatność w przypadku złośliwych działań. Poza tym istnieją inne możliwe metody hakowania, takie jak wąchanie pakietów, przejmowanie sesji, Fałszowanie DNS , Wi-Fi Phishing itp. Dlatego lepiej unikać korzystania z sieci publicznej.

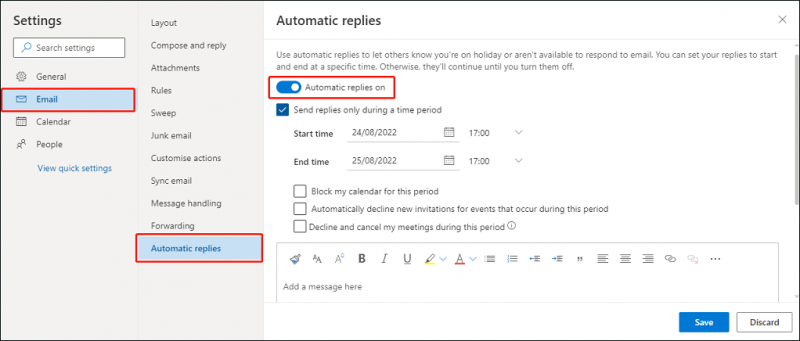

Wskazówka 3: Zachowaj ostrożność w przypadku łączy i załączników do wiadomości e-mail

Ludzie wolą używać wiadomości e-mail do przesyłania informacji, ale istnieją potencjalne zagrożenia. Ataki e-mailowe obejmują wiele rodzajów i trudno się przed nimi skutecznie bronić. Najczęściej spotykane to phishing, vishing, smishing, wielorybnictwo, pharming, programy szpiegujące , oprogramowanie reklamowe, spam itp.

Za pośrednictwem załączników i łączy do wiadomości e-mail po kliknięciu złośliwe oprogramowanie może zostać automatycznie zainstalowane w Twoim systemie. Powinieneś zachować czujność w przypadku otrzymania dziwnych e-maili.

Wskazówka 4: Aktualizuj swoje oprogramowanie i system

Zwykła aktualizacja może naprawić niektóre błędy i zoptymalizować ogólną wydajność. Okresowo firma Microsoft będzie wydawać poprawki zabezpieczeń, aby naprawić wykryte luki w zabezpieczeniach i podnieść poziom ochrony. Jeśli chcesz z tego skorzystać, proszę zaktualizuj swój system i oprogramowanie bez zwłoki.

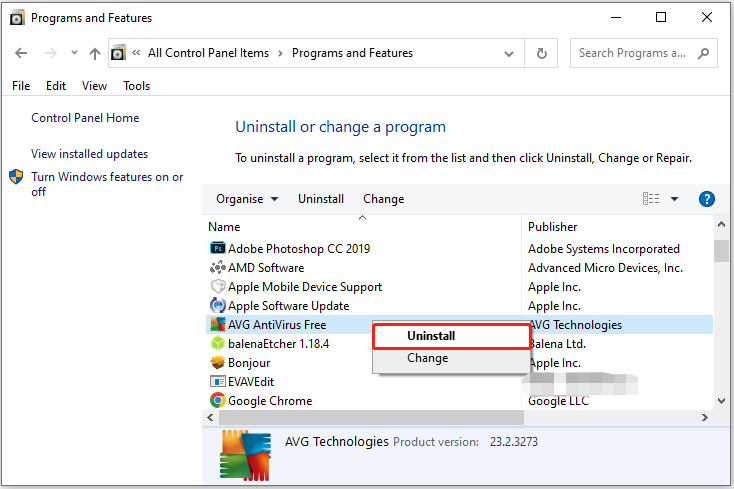

Wskazówka 5: Użyj oprogramowania antywirusowego

Program antywirusowy Microsoft Defender to wbudowany składnik oprogramowania systemu Windows, który chroni komputer z systemem Windows przed złośliwym oprogramowaniem, wirusami i innymi zagrożeniami. Aby zapewnić wyższy poziom bezpieczeństwa, możesz także skorzystać z oprogramowania antywirusowego innych firm. Upewnij się, że Twoje urządzenie jest chronione w czasie rzeczywistym.

Wskazówka 6: Przygotuj regularne kopie zapasowe danych

Kolejnym łatwym rozwiązaniem w zakresie cyberbezpieczeństwa jest przygotowywanie regularnych kopii zapasowych danych. Wiele ofiar cyberzagrożeń skarżyło się na utratę danych spowodowaną częstymi włamaniami. Jest to duży problem, nawet jeśli pozbyłeś się okropnego złośliwego oprogramowania. Ludzie po prostu tracą swoje cenne dane i nic nie jest w stanie ich odzyskać.

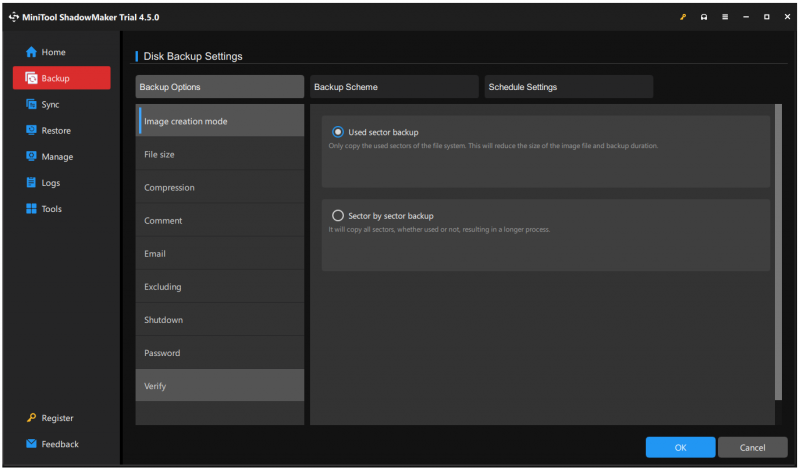

Jest jeden sposób, aby zapobiec takiej katastrofie – Backup danych . MiniTool ShadowMaker jest cudowny Oprogramowanie do tworzenia kopii zapasowych komputera , umożliwiając jedno kliknięcie kopia zapasowa systemu rozwiązanie i szybkie odzyskiwanie danych. Oprócz systemu możesz również kopia zapasowa , folderów, partycji i dysków. Wewnętrzne/zewnętrzne dyski twarde i urządzenia NAS mogą służyć jako miejsca docelowe kopii zapasowych.

Aby zapewnić większe bezpieczeństwo danych, możesz dodać ochronę hasłem do swoich kopii zapasowych. Jeśli chcesz wykonywać automatyczne kopie zapasowe, możesz skonfigurować harmonogramy tworzenia kopii zapasowych i wybrać preferowany schemat tworzenia kopii zapasowych. Aby wypróbować więcej funkcji, możesz pobrać i zainstalować wersję próbną MiniTool ShadowMaker na 30 dni za darmo.

Zaleca się tworzenie kopii zapasowych danych na zewnętrznym dysku twardym na wypadek awarii systemu. Jeśli chcesz, włóż dysk do urządzenia przed otwarciem narzędzia do tworzenia kopii zapasowych.

Wersja próbna MiniTool ShadowMaker Kliknij, aby pobrać 100% Czyste i bezpieczne

Krok 1: Uruchom MiniTool ShadowMaker i kliknij Zachowaj wersję próbną aby wejść do interfejsu.

Krok 2: W Kopia zapasowa wybierz żądane źródło i miejsce docelowe kopii zapasowej. Następnie kliknij Opcje aby skonfigurować ustawienia kopii zapasowych zgodnie z własnymi wymaganiami.

Krok 3: Po skonfigurowaniu wszystkiego poprawnie kliknij Utwórz kopię zapasową teraz aby natychmiast rozpocząć zadanie lub odłożyć je klikając Utwórz kopię zapasową później .

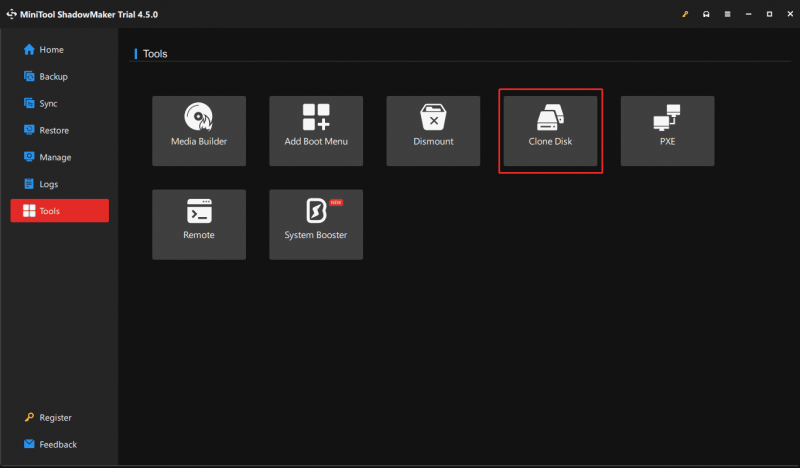

Co się stanie, jeśli Twój system ulegnie awarii z powodu cyberataków? Jeśli wcześniej przygotowałeś kopię zapasową systemu za pomocą MiniTool ShadowMaker, możesz szybko i łatwo przywrócić system. MiniTool ShadowMaker zapewnia Konstruktor multimediów aby utworzyć rozruchowy dysk USB i móc przywrócić system po uruchomieniu komputera.

Kolejna doskonała funkcja – Uniwersalne przywracanie – może rozwiązać problemy ze zgodnością, jeśli chcesz przeprowadzić odzyskiwanie systemu między dwoma różnymi komputerami. Aby poznać szczegółowe instrukcje, przeczytaj ten artykuł: Przewodnik dotyczący przywracania kopii zapasowej systemu Windows na innym komputerze .

Dolna linia

Czym jest cyberbezpieczeństwo? Po przeczytaniu tego posta być może masz wiedzę na temat cyberbezpieczeństwa. Kiedy niestety dasz się uwikłać w cyberataki, skuteczne rozwiązania w zakresie cyberbezpieczeństwa mogą wybawić Cię z kłopotów.

Poza tym tworzenie kopii zapasowych danych to wskazówka dotycząca bezpieczeństwa, którą niektóre osoby mogą zignorować, a która odgrywa ważną rolę w ochronie danych. Utrata danych to jeden z najczęstszych skutków zagrożeń cybernetycznych i MiniTool ShadowMaker – to oprogramowanie do tworzenia kopii zapasowych może Ci bardzo pomóc.

Jeśli masz jakiekolwiek problemy podczas korzystania z tego narzędzia do tworzenia kopii zapasowych, skontaktuj się z nami za pośrednictwem [e-mail chroniony] , a profesjonalny zespół wsparcia zajmie się rozwiązaniem Twoich problemów.

![Co zrobić, gdy napotkasz problem Aka.ms/remoteconnect [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/27/what-do-when-you-encounter-aka.jpg)

![Jak ukryć najczęściej odwiedzane na stronie nowej karty w Google Chrome [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/22/how-hide-most-visited-new-tab-page-google-chrome.jpg)

![Jak naprawić system Windows 10 zablokowany podczas wylogowywania się z ekranu? [Wiadomości MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/99/how-fix-windows-10-stuck-signing-out-screen-problem.png)

![Oprogramowanie Oculus nie instaluje się w systemie Windows 10/11? Spróbuj to naprawić! [Wskazówki dotyczące Mininarzędzia]](https://gov-civil-setubal.pt/img/news/1E/oculus-software-not-installing-on-windows-10/11-try-to-fix-it-minitool-tips-1.png)

![Jak odblokować lub zablokować kogoś na Discordzie [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/81/how-unblock-block-someone-discord.png)

![Czy Twój laptop nie rozpoznaje słuchawek? Pełne poprawki dla Ciebie! [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/35/is-your-laptop-not-recognizing-headphones.png)