Główne typy hakerów, których musisz znać – chroń swoją prywatność

Major Types Of Hackers You Need To Know Protect Your Privacy

Ludziom zależy na cyberbezpieczeństwie, dlatego obecnie pojawia się wiele rodzajów hakerów. Aby chronić swoje cyberbezpieczeństwo przed hakerami, musisz coś o nich wiedzieć. Ten artykuł na Witryna internetowa MiniToola poprowadzi Cię do poznania różnych typów hakerów i nauczy Cię, jak chronić swoją prywatność.Co robi haker?

Ponieważ aktywność cybernetyczna staje się coraz popularniejsza i staje się głównym tematem spędzania wolnego czasu, niektórzy ze złymi intencjami wpadają na pomysł przełamania ludzkiej tarczy ochronnej i przekształcenia się w różnego rodzaju hakerów. Ukrywają się w ciemności, blokują atakujące cele i łatwo infiltrują systemy ofiar.

Czasami, jeśli haker zastosuje metody hakowania w bardziej elastyczny i wyrafinowany sposób, złamanie zajmie więcej czasu, a nawet nigdy nie będzie w stanie odszyfrować techniki. Zatem niebezpieczeństwo nadal istnieje.

Liczba hakerów rośnie. Zwykle są wyposażeni w dobrze wyszkolone mózgi i umiejętności. Mając różne cele i praktyczne doświadczenie, mogą elastycznie radzić sobie z wszelkiego rodzaju sytuacjami kryzysowymi, wabiąc ofiary, aby pozostawiły lukę w zabezpieczeniach na wypadek kolejnej infekcji.

Hakerzy mogą zrobić wiele rzeczy, jeśli przedostaną się do Twojego systemu, na przykład:

- Zainstaluj złośliwe oprogramowanie

- Kradnij lub niszcz dane

- Zakłócanie usług

- Zbieraj informacje od użytkowników

- …

Teraz, zgodnie z celami i technikami hakowania, możemy sklasyfikować niektóre główne typy hakerów. Aby uzyskać szczegółowe informacje na temat różnych typów hakerów, czytaj dalej.

Rodzaje hakerów

Hakerzy Białego Kapeluszu

Czy wszyscy hakerzy są źli? Nie, ponieważ do grupy hakerskiej dołączają wysoko wykwalifikowani ludzie, coraz więcej profesjonalistów staje na wysokości zadania i bada swoje techniki hakerskie za pomocą symulowanych ataków. Nazywamy ich etycznymi hakerami bezpieczeństwa lub hakerami białych kapeluszy.

Będą naśladować wszystkie możliwe techniki hakerskie, aby zidentyfikować luki w zabezpieczeniach obecnego systemu. W ten sposób ludzie mogą podjąć szybkie działania w celu wzmocnienia słabych punktów bezpieczeństwa. W odróżnieniu od innych hakerów, hakerzy białych kapeluszy często kierują się dobrze rozwiniętym kompasem moralnym i przepisami prawa.

Hakerzy Czarnych Kapeluszy

Hakerzy typu Black Hat inicjują działania całkowicie sprzeczne z prawem lub standardami etycznymi w nikczemnych celach. Mogą wykorzystywać złośliwe oprogramowanie, oprogramowanie ransomware, wirusy i inne taktyki, aby zakłócić obronę systemu. Następnie ci hakerzy będą trzymać komputery jako zakładników lub kradną nazwy użytkowników i hasła, numery kart kredytowych i inne poufne informacje.

Do najpopularniejszych technik hakerskich, których będą używać, należą: wyłudzanie informacji , Koń trojański , programy szpiegujące , oprogramowanie reklamowe, brutalna siła , kradzież tożsamości, oprogramowanie ransomware , man-in-the-middle, bomby logiczne, przechwytywanie kliknięć, odmowa usługi i tak dalej.

Jeśli zastanawiasz się nad dodatkowymi informacjami na temat hakerów w białych kapeluszach i hakerów w czarnych kapeluszach, możesz przeczytać ten artykuł: [Wyjaśnienie] Biały kapelusz kontra czarny kapelusz – jaka jest różnica .

Hakerzy Szarego Kapelusza

Hakerzy w szarych kapeluszach plasują się gdzieś pomiędzy tymi dwoma znaczeniami – hakerzy w białych kapeluszach i hakerzy w czarnych kapeluszach. Mogą wcielić się w hakerów komputerowych lub ekspertów ds. bezpieczeństwa, aby przeprowadzić serię działań hakerskich. Posunięcia te czasami mogą naruszać przepisy lub standardy etyczne, ale nie powinny być identyfikowane jako złośliwe.

Hakerzy zwykle działają w mglistym obszarze i nie mają złośliwych zamiarów typowych dla hakerów z czarnym kapeluszem.

Hakerzy Red Hata

Oprócz powyższych typów kapeluszy hakerskich, hakerzy z red hat to grupa hakerów-strażników. Będąc w opozycji, mają odmienne zamiary. Hakerzy Red Hat zwykle wykorzystują swoją wiedzę i taktykę do walki z cyberprzestępcami i wojnami cybernetycznymi, które nie odpowiadają ich własnym wartościom moralnym ani wysokim standardom sprawiedliwości.

Działania hakerów z Red Hat mogą być nielegalne, ponieważ czasami mogą zastosować agresywne kroki, aby powstrzymać hakerów z Black Hat. Wszystko, co robią, nie służy wyłącznie bezpieczeństwu cybernetycznemu, ale zaspokaja chęć walki z hakerami typu black hat.

Hakerzy z Zielonego Kapeluszu

Innym rodzajem kapelusza hakerskiego są hakerzy z zielonym kapeluszem. Hakerzy z zielonymi kapeluszami to grupa nowicjuszy lub początkujących, którzy szukają sposobu, aby dowiedzieć się więcej o cyberbezpieczeństwie i przeszkolić swoje umiejętności. Tak więc podczas ich hackowania wydarzy się wiele błędów, a nawet przez przypadek spowodują nieodwracalne szkody.

Niektórzy z nich mogą rozpocząć działalność i utorować drogę do zostania doskonałym hakerem w białym kapeluszu, ale niektórzy mogą mieć złe intencje.

Hakerzy w niebieskich kapeluszach

Hakerzy Blue Hat to grupa ekspertów ds. cyberbezpieczeństwa zaangażowana w organizacje, które wymagają wyższej ochrony, aby poradzić sobie z potencjalnymi zagrożeniami. Tego rodzaju hakerzy mają zwykle doświadczenie zawodowe i są zapraszani do dołączania do korporacji lub organizacji.

Przeprowadzą testy penetracyjne oraz wywęszą błędy i luki w celu ulepszenia, zanim produkt zostanie wypuszczony na rynek. Nazwa ta nie jest powszechnie znana, dlatego wiele osób pomyli ją z hakerami w białych kapeluszach.

Hakerzy do gier

Jak sama nazwa wskazuje, hakerzy zajmujący się grami odnoszą się do osób, które koncentrują się na kradzieży pamięci podręcznej kredytów od profesjonalnych graczy lub ich konkurentów. Ci hakerzy również mogą działać rozproszone ataki typu „odmowa usługi” (DDoS). zmusić swoich konkurentów do wycofania się z gry.

Pewnego razu przeprowadzono ponad cztery miliony takich ataków, których celem była globalna społeczność graczy. Ze względu na wysoką wartość branży gier wideo wielu hakerów skupiło się na tej dziedzinie.

Skryptowe dzieciaki

Dzieciaki skryptowe w obraźliwym znaczeniu odnoszą się do początkujących hakerów z niewielkim doświadczeniem i pokrewną wiedzą. Hakerzy często używają tej nazwy z pogardą, ponieważ używają narzędzi hakerskich z niewielkim zrozumieniem.

Dzieciaki-skrypciarze są często ignorowane, ale są niebezpieczne, ponieważ mają złe intencje skompromitowania systemów komputerowych innych osób.

Haktywiści

Haaktywiści są poważniejsi niż inne rodzaje ataków hakerskich. Rozpoczynają atak nie dla wabienia pieniędzy, ale z powodów politycznych lub społecznych. Uczestnicy wykorzystają techniki cyfrowe do zaprezentowania swojego niezadowolenia i oporu. W ten sposób mogą zwrócić uwagę na wydarzenie społeczne lub polityczne.

Głównymi celami tych hakerów są departamenty i organizacje rządowe, które nie tylko atakują, ale także niszczą. Trudno ocenić ich stanowisko. Mogą pracować dla wrogich organizacji lub promować kwestie związane z wolnością słowa, prawami człowieka lub etyką informacyjną.

Cryptojackerzy

Cryptojackerzy to hakerzy, którzy wykorzystują komputer do wydobywania kryptowaluty poprzez nieupoważnione użycie zasobów obliczeniowych innej osoby. Często infiltrują komputer, uwodząc ofiary, aby nieświadomie zainstalowały program zawierający złośliwe skrypty.

Hakerzy sponsorowani przez państwo

Hakerzy ci są wspierani i sponsorowani przez państwa i mogą rozwijać bardziej zaawansowane umiejętności technologiczne i eksplorować bardziej zaawansowane obszary wektory ataku . Często działają w interesie narodu w kraju lub za granicą i kierują się czynnikami politycznymi, wojskowymi lub gospodarczymi.

W kontekście siły narodowej mogą uzyskać dostęp do bogactwa potrzebnych im zasobów i zbudować potężne zdolności. Są uważani za jeden z najniebezpieczniejszych typów cyberprzestępców.

Elitarni hakerzy

Elitarni hakerzy są uważani za najwyższej klasy, a za ich umiejętnościami i wiedzą stoi wieloletnie doświadczenie hakerskie. Mogą być najlepsi z najlepszych, jeśli chodzi o hakowanie, wymyślać nowe sposoby rozpoczynania ataków oraz znajdować i wykorzystywać luki w zabezpieczeniach, zanim zrobi to ktokolwiek inny.

Często kojarzą się ich z działaniami typu „black hat”, ale czasami będą działać jako hakerzy „białego kapelusza”, aby promować bezpieczeństwo cybernetyczne.

Sygnaliści

Sygnaliści, czyli złośliwi insiderzy, to osoby/pracownicy, którzy ujawniają informacje opinii publicznej, a informacje te są uważane za nielegalne, niemoralne, nielegalne, niebezpieczne lub oszukańcze.

W informatyce sygnaliści to osoby, które kradną prywatne dane, aby zwrócić na siebie uwagę lub wyrządzić szkodę organizacji, dla której pracują. Oceniamy ich za to, kim są, na podstawie tego, co ujawniają.

Cyberterroryści

Cyberterroryści odwołują się do szerszej definicji obejmującej m.in ataki komputerowe które zastraszają lub generują strach w populacji docelowej. Mogą to być ataki motywowane osobiście lub politycznie, które spowodują zagrożenia dla infrastruktury krytycznej lub sieci krytycznych danego kraju.

Różne organizacje mają różne definicje cyberterroryzmu. Na przykład niektóre organizacje uważają, że działania cybernetyczne, które zagrażają życiu ludzi, można nazwać cyberterroryzmem.

Ci cyberterroryści przeważnie dokonują motywowanych politycznie nielegalnych ataków na systemy, informacje, programy i dane oraz agitują do przemocy wobec celów niewalczących. Cele te mogą obejmować sektor bankowy, instalacje wojskowe, elektrownie, centra kontroli ruchu lotniczego, systemy wodociągowe itp.

Hakerzy botnetów

Botnety są tworzone z myślą o rozwoju, rozprzestrzenianiu się i automatyzacji w celu wspomagania dużych ataków. Czasami botnety wydają się dobrym rozwiązaniem do przeprowadzania złożonych procesów obliczeniowych, ale złośliwe botnety są wykorzystywane do wysyłania spam lub kraść dane użytkownika.

Botnet to sieć komputerów używana do wykonywania kilku rutynowych zadań, a każde kontrolowane urządzenie nazywane jest komputerem zombie. Hakerzy mogą zdalnie sterować działaniami tych botów zombie, a zainfekowane urządzenia mogą osiągnąć poziom setek, tysięcy, a nawet milionów jednocześnie.

Dlatego hakerzy botnetów mogą przeprowadzać masowe ataki, zagrażając dużej liczbie systemów sieciowych.

Jak chronić się przed hakerami?

W obliczu tak wielu zagrożeń musimy podjąć pewne kroki, aby lepiej chronić się przed hakerami.

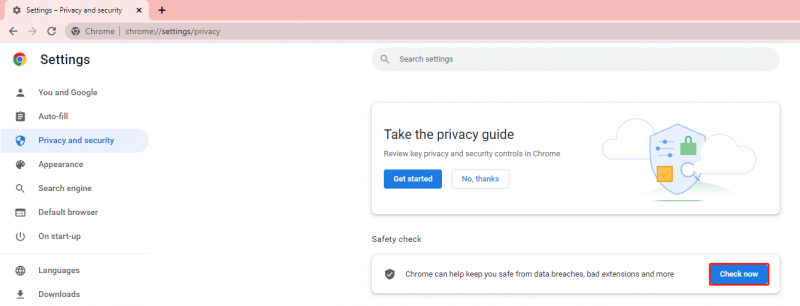

1. Do wykonania użyj programu antywirusowego i zapory sieciowej ochrona w czasie rzeczywistym .

2. Wykonuj regularne aktualizacje swojego systemu i innych urządzeń.

3. Użyj uwierzytelniania dwuskładnikowego jako dodatkowej warstwy bezpieczeństwa swoich danych online.

4. Nie uzyskuj dostępu do ważnych danych związanych z prywatnością lub informacjami finansowymi za pośrednictwem publicznej sieci Wi-Fi.

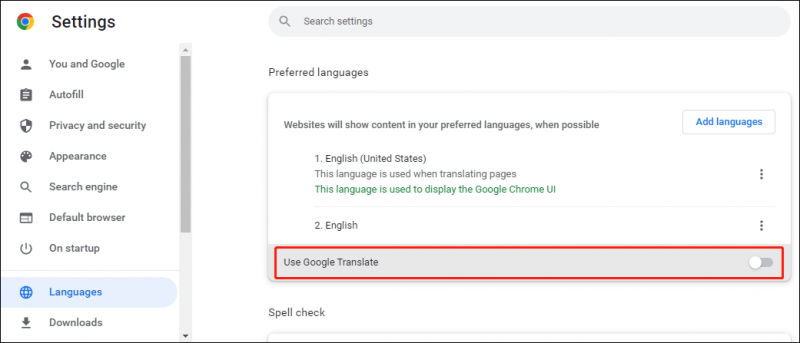

5. Wyłącz niektóre niepotrzebne połączenia, takie jak GPS, połączenie bezprzewodowe, Bluetooth lub śledzenie geograficzne.

6. Zastanów się dwa razy, zanim zainstalujesz aplikację, szczególnie tę, której źródło jest nieznane. Jeśli nie możesz być pewien jego autentyczności, po prostu go nie instaluj.

7. Zachowaj sceptycyzm wobec wszelkich linków i załączników.

8. Użyj silnego hasła i szyfrować prywatne dane na Twoim urządzeniu.

9. Uważaj na wiadomości e-mail od nieznanych stron, a niektóre wiadomości phishingowe mogą podszywać się pod osobę, którą znasz. Należy mieć oczy otwarte na podejrzaną zawartość.

10. Utwórz kopię zapasową swoich danych lub systemu; odbuduj go, jeśli zajdzie taka potrzeba.

Ekspert tworzenia kopii zapasowych – MiniTool ShadowMaker

Jesteśmy narażeni na cyberzagrożenie i należy przygotować środki zaradcze na wypadek wypadków. W takim razie polecamy Backup danych jako ostateczność, aby zminimalizować straty. Może pomóc odzyskać dane z kopii zapasowej, gdy napotkasz różnego rodzaju problemy, takie jak awaria systemu /błędy lub uszkodzenie dysku/pliku.

MiniTool ShadowMaker to darmowe oprogramowanie do tworzenia kopii zapasowych przyzwyczaiłem się do tego szybko kopia zapasowa & foldery, systemy, dyski twarde i partycje. Możesz przygotować zewnętrzny dysk twardy do tworzenia kopii zapasowych danych, co bezpośrednio pozwala uniknąć włamań.

MiniTool oferuje szereg godnych zaufania funkcji, takich jak:

- Niezawodne rozwiązania do tworzenia kopii zapasowych

- Szybki przywraca system

- Automatyczna synchronizacja plików

- Bezpieczny klon dysku

- Elastyczny harmonogram tworzenia kopii zapasowych

- Inteligentne zarządzanie kopiami zapasowymi

Pobierz i zainstaluj ten program, a otrzymasz 30-dniową bezpłatną wersję próbną. Jeśli chcesz wykonać kopię zapasową danych na zewnętrznym dysku twardym, włóż go przed uruchomieniem programu, aby dysk mógł zostać rozpoznany.

Wersja próbna MiniTool ShadowMaker Kliknij, aby pobrać 100% Czyste i bezpieczne

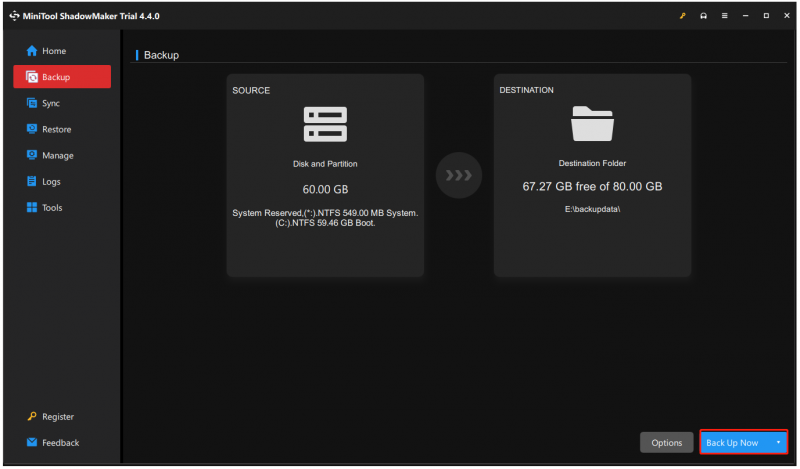

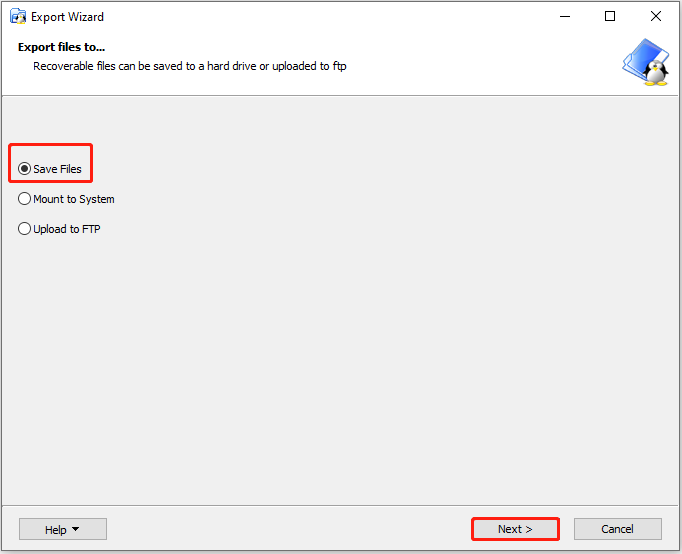

Krok 1: Kliknij dwukrotnie program i kliknij Zachowaj wersję próbną aby wejść do interfejsu.

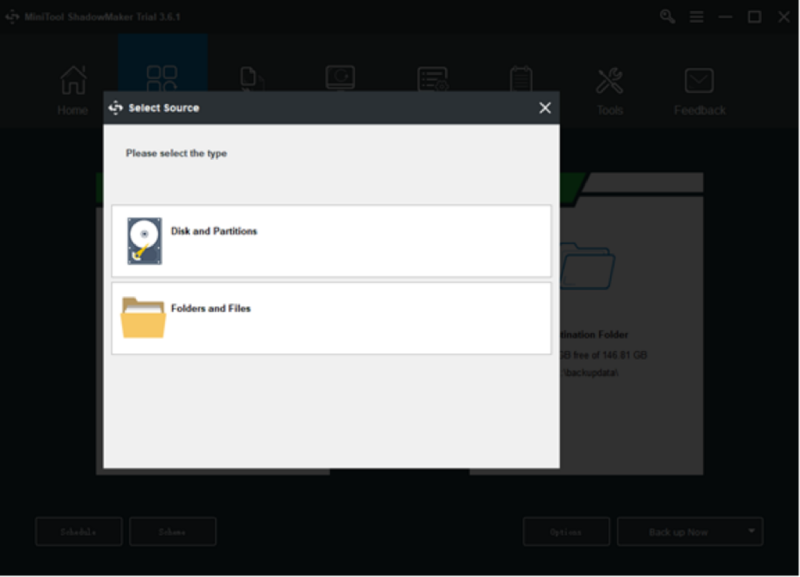

Krok 2: W Kopia zapasowa wybierz kartę ŹRÓDŁO wybierz sekcję, której kopię zapasową chcesz utworzyć, a następnie przejdź do sekcji MIEJSCE DOCELOWE sekcję, aby wybrać miejsce zapisania kopii zapasowej.

Krok 3: Następnie możesz kliknąć Opcje , aby skonfigurować ustawienia kopii zapasowej, takie jak tryb tworzenia obrazu, rozmiar pliku, kompresja itp., i kliknij Utwórz kopię zapasową teraz aby natychmiast rozpocząć zadanie.

MiniTool ma inną funkcję, która pozwala użytkownikom utwórz ratunkowy nośnik startowy w ten sposób system będzie mógł zostać przywrócony, gdy komputer nie uruchomi się. W przypadku poważnych problemów spowodowanych przez hakerów, lepiej wypróbuj ten.

Ponadto za pomocą MiniTool ShadowMaker możesz dodać menu startowe, szyfrować obrazy kopii zapasowych i tworzyć kopie zapasowe komputera zdalnego. Warto starać się chronić swój komputer, zapewniając wyższy poziom bezpieczeństwa danych.

Konkluzja:

W tym artykule przedstawiono wszystkie popularne typy hakerów. Mają różne cele i stosują różne techniki infekcji. W obliczu tak przebiegłych wrogów musisz podnieść świadomość bezpieczeństwa cybernetycznego i zastosować się do sztuczek, które przedstawiamy w powyższej treści, aby uchronić się przed hakerami.

Jeśli masz jakiekolwiek problemy podczas korzystania z MiniTool ShadowMaker, możesz skontaktować się z nami za pośrednictwem [e-mail chroniony] i mamy profesjonalny zespół wsparcia, który rozwiąże Twoje problemy.

![Jak naprawić błąd logowania usługi klienta zasad grupy [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/20/how-fix-group-policy-client-service-failed-logon.jpg)

![Co to jest kolizja podpisu dysku i jak to naprawić? [Wiadomości MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/25/what-is-disk-signature-collision.png)

![Rozdzielacz USB czy koncentrator USB? Ten przewodnik pomoże Ci wybrać jeden [MiniTool Wiki]](https://gov-civil-setubal.pt/img/minitool-wiki-library/37/usb-splitter-usb-hub.png)

![2 sposoby naprawiania tymczasowych plików internetowych Lokalizacja zmieniła się [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/53/2-ways-fix-temporary-internet-files-location-has-changed.png)

![[Udowodniono] Czy GIMP jest bezpieczny i jak bezpiecznie pobierać / używać GIMP? [Wskazówki dotyczące Mininarzędzia]](https://gov-civil-setubal.pt/img/backup-tips/71/is-gimp-safe-how-download-use-gimp-safely.jpg)

![(Realtek) Sterownik kontrolera Ethernet Windows 10 Pobieranie/aktualizacja [Wiadomości MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/79/ethernet-controller-driver-windows-10-download-update.png)

![Naprawiono: jest za mało miejsca na dysku do zakończenia operacji [MiniTool Tips]](https://gov-civil-setubal.pt/img/data-recovery-tips/67/fixed-there-is-insufficient-disk-space-complete-operation.png)

![Jak przetestować płytę główną pod kątem błędów? Wprowadzono wiele informacji! [Wskazówki dotyczące MiniTool]](https://gov-civil-setubal.pt/img/backup-tips/25/how-test-motherboard.png)

![Jak naprawić program DiskPart napotkał błąd - rozwiązany [MiniTool Tips]](https://gov-civil-setubal.pt/img/data-recovery-tips/04/how-fix-diskpart-has-encountered-an-error-solved.png)

![Napraw CHKDSK nie może zablokować bieżącego dysku Wskazówki dotyczące systemu Windows 10 - 7 [MiniTool Tips]](https://gov-civil-setubal.pt/img/data-recovery-tips/20/fix-chkdsk-cannot-lock-current-drive-windows-10-7-tips.png)